La CanSecWest, qui s'est tenue la semaine dernière, a été l'occasion pour certains bidouilleurs de faire la démonstration de failles existantes dans les navigateurs web (tous les logiciels sont tombés). Mais les butineurs n'étaient pas les seuls visés.

Tarjei Mandt d'Azimuth Security a mis au jour une faille dans iOS 7, qui touche au noyau même du système d'exploitation. Dans iOS 6, le chiffrement du noyau (qui gère les couches basses de l'OS, du système de gestion des fichiers aux allocations de ressources) s'opère via des clés aléatoirement générées en lien avec l'horloge du processeur. Si ces numéros peuvent être devinés, rapporte Cnet, alors leur efficacité est égale à zéro et la sécurité du terminal, iPhone comme iPad, est compromise.

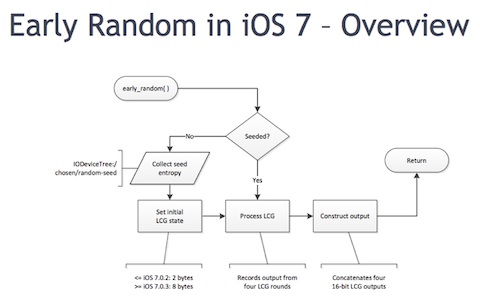

Or, c'est exactement le reproche adressé par Tarjei Mandt au nouveau générateur intégré par Apple au noyau d'iOS 7. Afin de pallier les insuffisances du système d'iOS 6, le nouveau moteur utilise un algorithme linéaire de récurrence dont les valeurs générées sont susceptibles d'afficher plus de corrélation. En conséquence, il est plus facile de les deviner alors que « normalement, vous ne devriez pas être capable d'obtenir ces valeurs », énonce le chercheur en sécurité.

Cette faille permettrait à un hacker d'accéder au noyau du système par l'intermédiaire d'une vulnérabilité, comme la fameuse « goto fail » patchée dans l'urgence par Apple. Les ingénieurs du constructeur, présents à la CanSecWest, n'ont pas manqué d'évoquer le problème avec Mandt, avec un grand intérêt.

Si cette faille est évidemment à prendre au sérieux, Stefan Esser, autre spécialiste du jailbreak aussi connu sous le pseudo i0n1c, la relativise sur son compte Twitter. La nouvelle méthode de génération d'iOS ne concernerait pas les clés de chiffrement, mais la gestion des données internet, en particulier les cookies. On serait donc loin de la faille béante à même de complètement déstabiliser la sécurité d'iOS.