Avec iOS 7.1, ce ne sont pas moins de 41 vulnérabilités qu'Apple a comblées. Dans le document relatif aux nouveautés de sécurité de la mise à jour, Cupertino salue les contributeurs qui ont déniché les failles (dont les evad3rs et Google) et décrit les problèmes réglés. Petit tour d'horizon.

iOS 7.1 comble la faille touchant Localiser mon iPhone qui rendait possible sa désactivation sans connaître le mot de passe iCloud (lire : iOS 7 : il est possible de désactiver Find my iPhone sans mot de passe). La bidouille, qui nécessitait un accès physique au terminal, passait par une manipulation certes biscornue, mais très efficace, sauf si on avait pris la sage précaution de verrouiller son appareil avec un mot de passe (ou Touch ID pour l'iPhone 5s).

Une faille touchant FaceTime Audio permettait à un site web de récupérer le numéro de téléphone ou l'adresse e-mail de l'utilisateur surfant sur le site et cliquant sur une URL malveillante à l'intérieur d'une iframe. Safari ne prévenant pas de la connexion automatique de l'appel FaceTime Audio, celui-ci révèle l'identité de l'utilisateur au pirate. Avec iOS 7.1, le navigateur web affiche un avertissement avant de lancer l'appel.

La nouvelle version d'iOS vient également à bout d'un bogue de l'application Photos qui rencontrait parfois des difficultés à effacer complètement son cache. Déjà apparu sous iOS 5, ce problème a refait parler de lui sous iOS 7.0.4 (lire : Un bogue du cache photo d'iOS renaît sous iOS 7.0.4). Avec iOS 7.1, Apple a amélioré la gestion du cache et ce problème ne devrait plus se présenter.

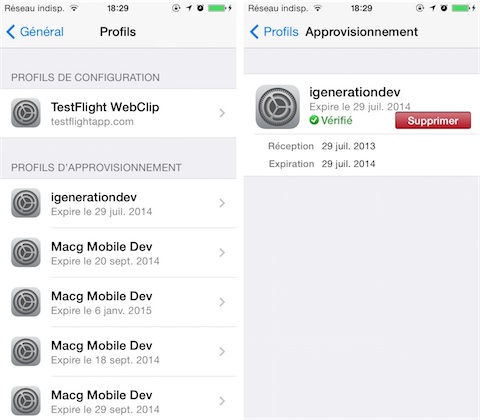

Améliorée également, la gestion des fichiers de profils. Avant iOS 7.1, le système était susceptible de cacher aux yeux de l'utilisateur un profil de configuration avec un nom long. Ce dernier se chargeait correctement, mais était invisible. Un problème d'autant plus gênant que les profils de configuration peuvent être des vecteurs de malwares. Ce problème est donc désormais corrigé.

Un élément dans le framework IOKit, qui permet d'accéder à certaines fonctions des composants des terminaux iOS, permettait à des pirates de tracer les interactions d'un utilisateur dans ses applications. Apple y met un terme en renforçant les contrôles d'accès d'IOKit.

Les contacts FaceTime pouvaient être consultés depuis l'écran de verrouillage d'un appareil iOS, par le biais d'un appel manqué. La manipulation, qui nécessitait la présence physique du pirate, est du passé avec iOS 7.1.

La consultation d'un fichier PDF intégrant des images JPEG2000 infectées était susceptible d'injecter dans le terminal de la victime du code arbitraire, ou de crasher une application. C'est réglé.

Une attaque de type HDM (homme du milieu, man-in-the-middle) a frappé l'iTunes Store. Elle pouvait forcer un utilisateur à télécharger une application infectée via le programme d'installation pour entreprises d'Apple. Cette attaque HDM en passait par le remplacement du réseau habituel par un canal compromis, faisant ainsi passer des vessies pour des lanternes à la victime qui croyait télécharger une application légitime sans risque. En resserrant la sécurité autour des redirections URL, l'utilisateur ne devrait plus avoir à souffrir de cette faille.