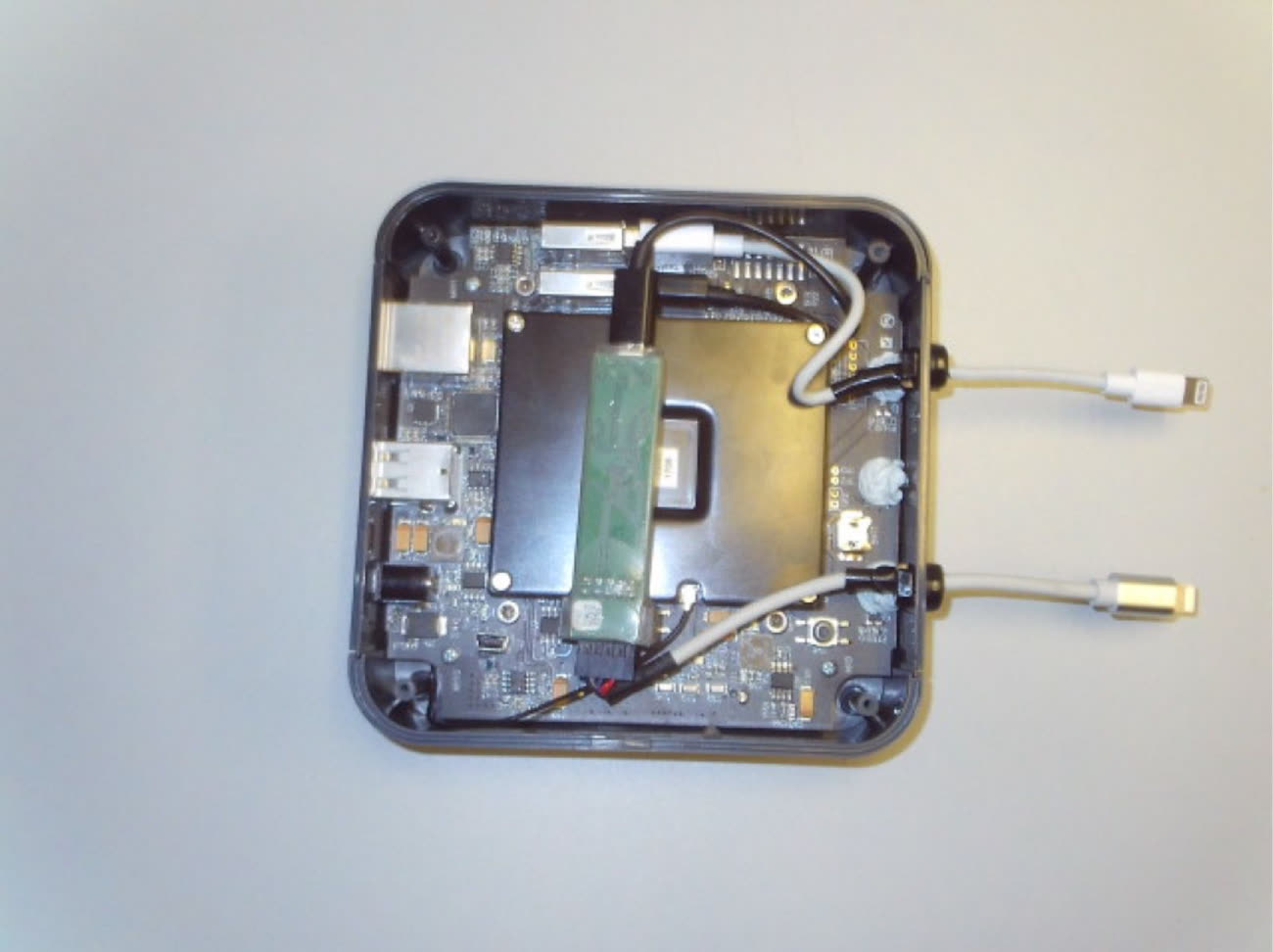

Le fonctionnement du boîtier d'extraction de données GrayKey reste encore assez mystérieux. Cet appareil, utilisé par les forces de l'ordre pour siphonner des informations d'un iPhone verrouillé, avait eu droit à une série de photos en septembre dernier, des clichés élégamment fournis par le FCC. Mais c'est vrai que jusqu'à présent, les capacités du boîtier demeuraient nimbées d'un voile noir.

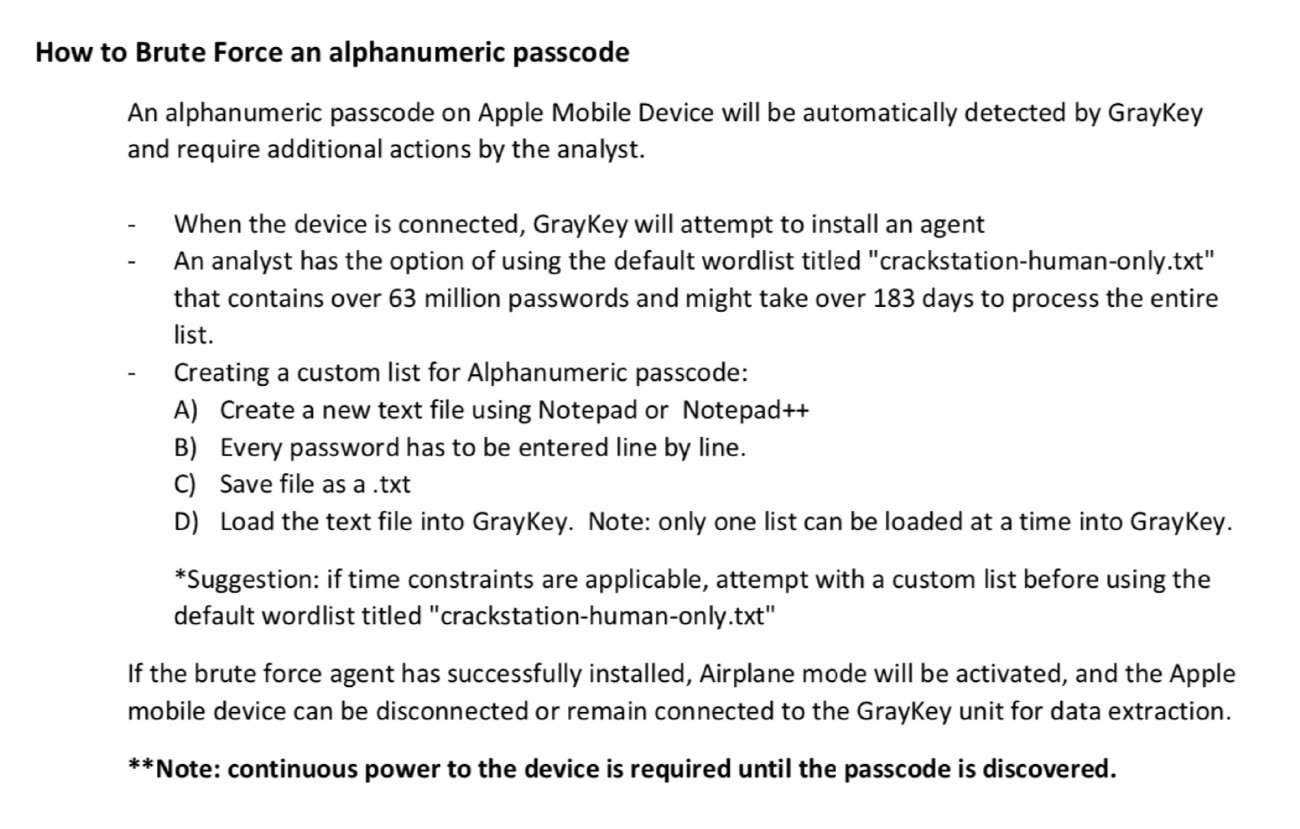

Un document, provenant de la police de San Diego et intercepté par Motherboard, soulève un coin de ce voile. Quand le GrayKey repère que l'iPhone est protégé par un mot de passe alphanumérique, il fait appel à la la bonne vieille technique de la force brute : une fois l'iPhone branché, il va tester un à un les quelque 63 millions de mots de passe (1,5 milliard de mots en tout) d'un fichier texte baptisé crackstation-human-only.txt. Un processus qui peut demander 183 jours pour traiter l'intégralité de la liste.

Il est possible de créer une liste de mots de passe personnalisés, mais il faut savoir qu'on ne peut enregistrer qu'une liste à la fois. L'histoire ne dit pas comment le GrayKey s'arrange quand l'option Effacer les données de l'iPhone est activée (dans les réglages Face ID et code) : celle-ci efface les données au bout de dix tentatives échouées.

En tout cas, si jamais le GrayKey parvient à ses fins, il installe un agent dans l'iPhone et active le mode Avion du terminal. L'appareil mobile est fin prêt à se faire ouvrir le capot pour en extraire les données. Les forces de l'ordre ont la possibilité de sélectionner le type d'informations désirées ou la manière de récupérer les données.