Fin août, le compte Twitter du créateur de Twitter a été brièvement piraté. Pendant quelques minutes, @jack a diffusé des messages racistes, avant que le vrai propriétaire ne reprenne possession de son compte. Comment le créateur du service a-t-il pu se faire avoir ?

Une partie de la réponse est à trouver du côté des opérateurs. Les pirates ont d'abord pris possession du numéro de téléphone de Jack Dorsey. Pour cela, ils ont contacté le service client de son opérateur en se faisant passer pour lui.

Les pirates ont dupé la personne au bout du fil en prétextant une perte ou un vol de carte SIM afin de transférer le numéro de téléphone sur une autre carte SIM en leur possession. C'est ce qu'on appelle le SIM swapping. Le code PIN de la carte SIM originale ne sert à rien dans ce cas, puisque la ligne est transférée sur une SIM distincte.

L'opérateur demande normalement des informations personnelles pour vérifier l'identité du correspondant (date de naissance, adresse postale…) et réaliser le transfert, mais ce genre d'informations peut être plus ou moins facilement déniché sur le web.

La suite est moins claire. Dotés du numéro de téléphone de Jack Dorsey, les pirates ont ensuite utilisé l'une des deux méthodes suivantes : ils ont soit exploité un service, Cloudhopper, permettant d'envoyer des tweets par SMS ; soit tiré profit de la possibilité de tweeter directement par SMS. Dans tous les cas, Twitter a coupé temporairement la publication via SMS début septembre avant de la rétablir dans certains pays uniquement.

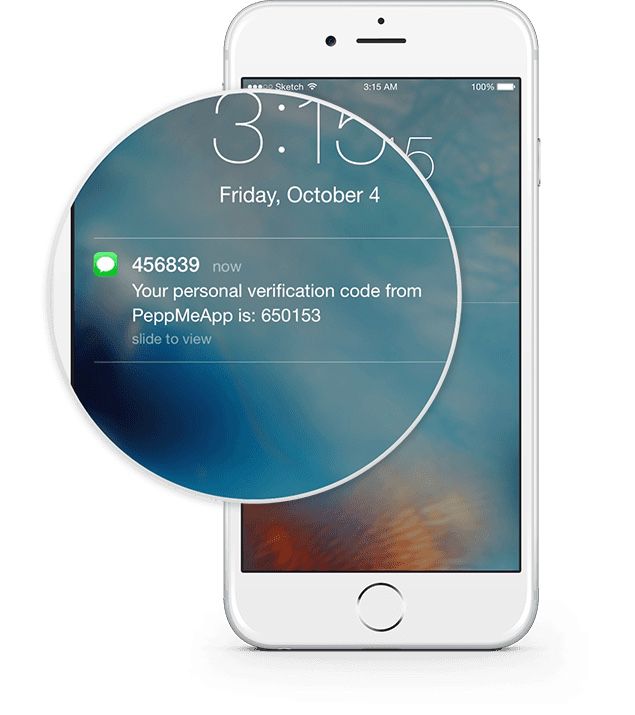

Quelques semaines avant le piratage de Jack Dorsey, un chroniqueur de ZDNet avait raconté dans un long article comment son compte Twitter, mais aussi son compte Google, avaient été piratés avec du SIM swapping à la base. La plupart des services en ligne donnent la possibilité de protéger son compte avec un second facteur d'authentification, au cas où son mot de passe serait compromis. Ce second facteur peut être reçu par SMS. Vous voyez le problème : en cas de SIM swapping, le pirate obtient le second code nécessaire pour se connecter au compte.

Le SIM swapping n'est pas nouveau, mais il a été très médiatisé avec le piratage du créateur de Twitter. À la suite de cette affaire, l'Association Française pour le développement de services et usages Multimédias Multi-opérateurs (AFMM) a publié un communiqué de presse qui relativise les risques contre ce type de fraude.

L'AFMM, dont font partie Bouygues Telecom, SFR et Orange (mais pas Free), affirme que cette pratique est « marginale » en France et cite le rapport 2017 de la Banque de France qui fait état d'une baisse des fraudes reposant sur celle-ci (le rapport 2018 ne mentionne rien à ce sujet).

Néanmoins, l'AFMM annonce que « Bouygues Telecom, Orange et SFR, ont développé avec [sa] coordination une solution multi-opérateurs » contre cette escroquerie. Lancée prochainement, cette solution consistera à permettre aux services en ligne « de savoir si la carte SIM a été changée récemment et de mieux juger le risque que représenterait une authentification basée sur celle-ci. Si la carte SIM est considérée trop récente une autre méthode d’authentification pourra toujours être proposée à l’internaute. » Les services en ligne devront donc adopter ce nouveau système pour que la protection soit active.

« Le SMS OTP [One Time Password, le second facteur reçu par SMS, ndr] utilisé pour de l’authentification en ligne a encore de beaux jours devant lui grâce à cette innovation », poursuit l'AFMM. Il faut savoir que l'organisation a la mission de promouvoir les services basés sur le SMS, comme les micropaiement SMS+ et le paiement du stationnement sur facture mobile. Elle défend ici l'intérêt du SMS face aux autres types de second facteur d'authentification.

Le second code protégeant votre compte Twitter, Google, Facebook, Amazon ou autre, vous pouvez le recevoir par SMS, mais vous pouvez aussi l'obtenir en passant par une app dédiée (Authy, Step Two, 1Password…), voire le remplacer par une clé de sécurité, selon les services (Apple ne propose pas ces deux options). Or, le SIM swapping le montre, mieux vaut utiliser un second facteur généré par une app (ou utiliser une clé) que recevoir un code par SMS, son numéro de téléphone n'étant pas toujours à l'abri.

C'est pour cette raison qu'une directive européenne, le DSP2, prévoyait la fin du code de validation envoyé par SMS dans le cadre d'un achat en ligne au profit d'une méthode plus sûre, comme l'authentification biométrique. La directive aurait dû entrer en vigueur le 14 septembre, mais tous les acteurs n'étant pas prêts, la France et d'autres pays ont repoussé l'échéance à 2022 — tant pis pour Apple qui espérait profiter de cette nouvelle réglementation pour démocratiser Apple Pay.

L’eSIM, qui signe la fin des cartes SIM en plastique, va-t-elle mettre un terme au SIM swapping ? Au contraire, elle pourrait accentuer le problème. En mars dernier, la GSMA, l’association internationale des opérateurs, mettait en garde contre les risques d’usurpations d’eSIM.

Une enquête menée par RTL Nieuws cet été a mis en lumière une menace grandissante chez T-Mobile aux Pays-Bas. Les pirates n’ont plus besoin de tromper le service client de l’opérateur au téléphone et attendre la réception de la nouvelle SIM, le mot de passe du compte T-Mobile de la victime suffit pour générer à distance une eSIM sur son espace client et rafler presque immédiatement son numéro de téléphone. L’opérateur a répondu qu’il allait examiner comment renforcer la sécurité autour de la gestion de l’eSIM.

Les conseils pour éviter le SIM swapping et l’effet domino désastreux qu’il peut avoir ne sont pas très originaux : utiliser des mots de passe différents pour tous vos comptes en ligne, activer l’authentification en deux facteurs (en sélectionnant si possible une autre option que la réception du code par SMS) et limiter la dissémination de données personnelles sur le web.

Source :