ZDNet a mis en ligne quelques extraits de ce que les forces de police obtiennent lorsqu'elles parviennent à extraire le contenu d'un iPhone (ou de tout autre smartphone). Ces éléments sont récupérés grâce aux outils de la firme israélienne Cellebrite.

Celle-ci s'est fait une spécialité de l'extraction de données, que ce soit pour des services de SAV ou pour la police et autres agences gouvernementales. Apple a été cliente de certains de ces appareils pour réaliser des transferts entre anciens et nouveaux iPhone dans ses boutiques, ou pour migrer des informations depuis un téléphone Android. Des outils qui servent un peu moins aujourd'hui maintenant que les clients utilisent de plus en plus des services de stockage dans le nuage.

Les forces de l'ordre par contre en ont besoin plus que jamais pour conduire certaines enquêtes. Un article chez Motherboard expliquait récemment que les forces de l'ordre américaines dépensaient des millions de dollars pour acheter les machines de Cellebrite.

Dans le cas des documents obtenus par ZDNet, il est important de souligner que ces informations ont été extraites d'un iPhone 5 équipé d'iOS 8, qui n'avait aucune protection par mot de passe. La situation idéale pour qui veut en puiser le contenu.

Si cela avait été un modèle et un OS plus récents, les choses auraient été plus complexes, comme l'a montré l'affaire de San Bernardino. L'intérêt ici est plutôt de voir quelles données peuvent être extraites et sous quelle présentation les enquêteurs peuvent les parcourir.

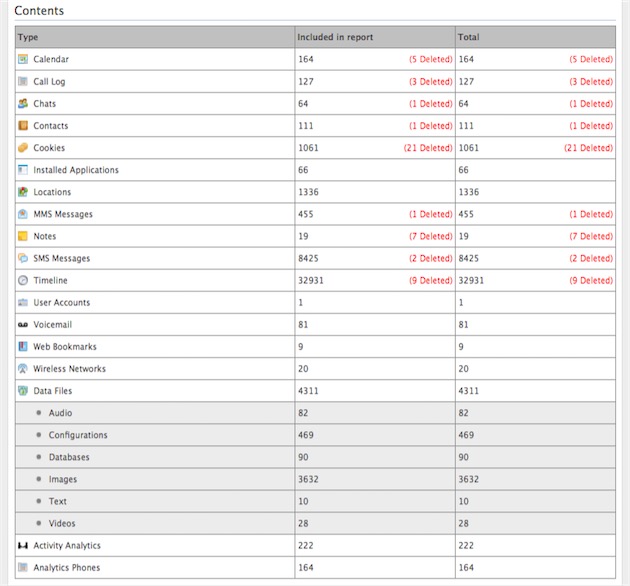

Ici par exemple, l'énumération des contenus exploitables (dans les agendas, SMS, historique d'appels…) même si certains ont été effacés.

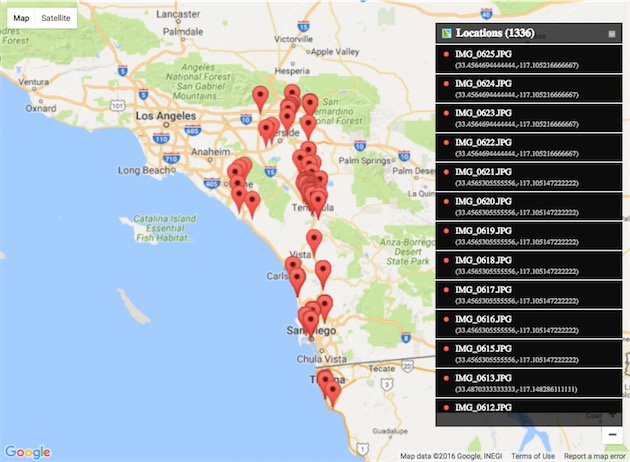

Là, une recomposition des lieux visités par le propriétaire de l'iPhone grâce aux métadonnées de ses photographies. Chose que fait assez bien aussi Google lorsqu'on active la fonction ad-hoc, et sans se baser uniquement sur les photographies (lire Google lance “Your Timeline" qui vous suivra partout).

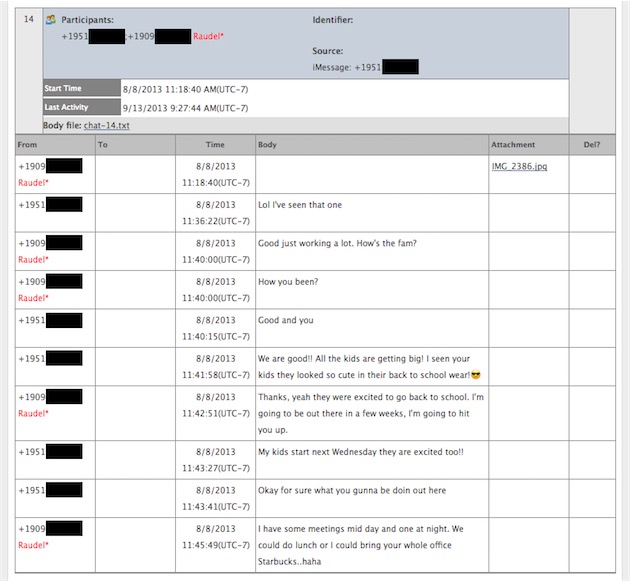

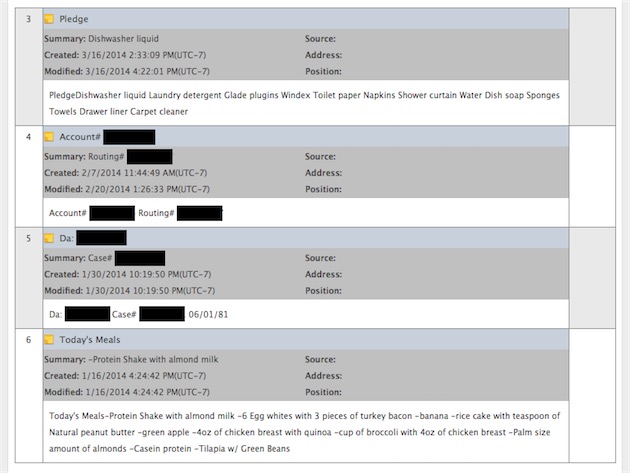

Le journal des échanges iMessages et la liste des notes. L'article de ZDNet contient d'autres exemples encore.

Encore une fois, avec un iPhone comme celui-ci, ouvert aux quatre vents, le travail est considérablement simplifié. Dans le cas de l'affaire de San Bernardino, le nom de Cellebrite est souvent revenu lorsqu'il s'est agi de connaître l'identité de la société qui avait finalement réussi à percer l'iPhone 5c verrouillé. Puis apparement l'aide procurée au FBI aurait eu une autre origine. Cellebrite en tout cas n'a jamais commenté, toute publicité étant bonne à prendre.