Laurie Wired ne s’intéresse pas à la sécurité informatique uniquement pour sa chaine YouTube. Employée par Google, elle passe ses journées à décompiler des applications et analyser des malwares. Pour faciliter ses recherches, elle a créé Malimite, un décompilateur qui peut révéler les secrets des bundles des applications macOS et des IPA des applications iOS. Avec l’aide du modèle GPT-4, il peut même reconstruire le code Swift ou Objective-C original.

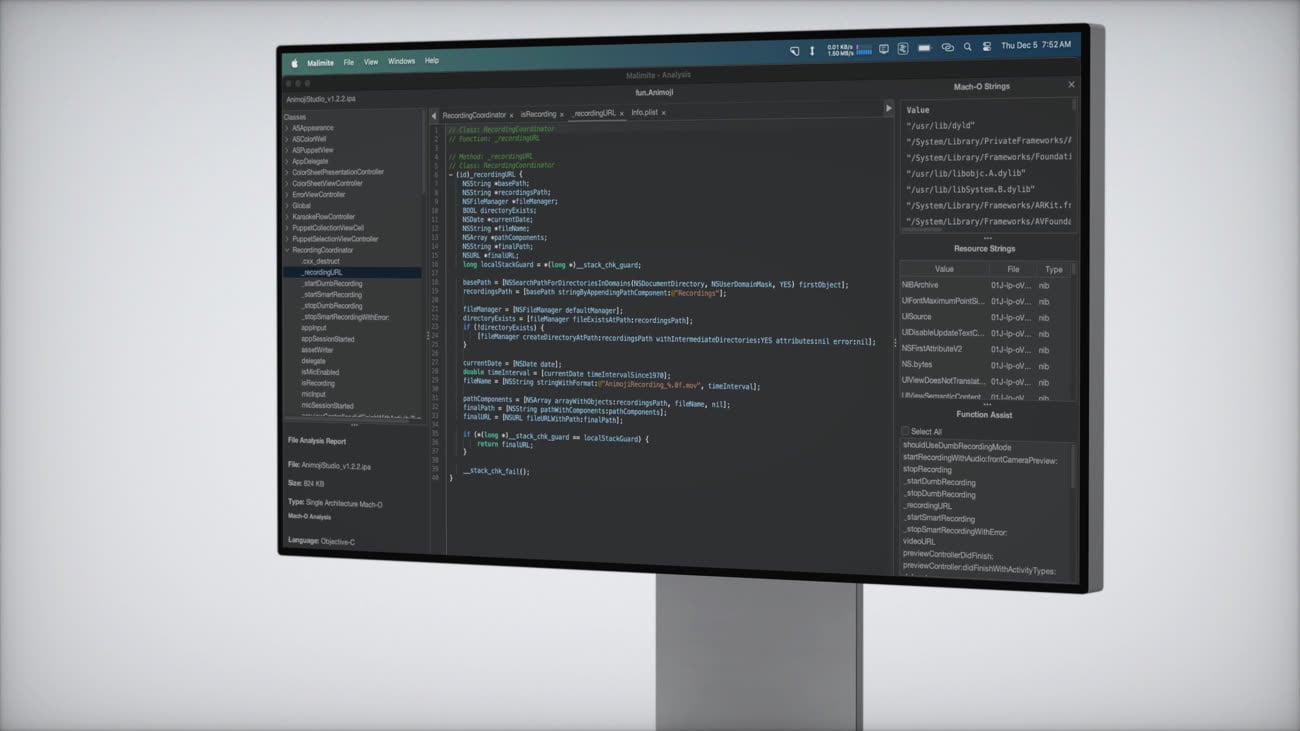

La chercheuse présente Malimite comme un équivalent de JADX, le décompilateur d’applications Android, pour les applications iOS. Les capacités de décompilation de Malimite reposent partiellement sur le système open source Ghidra, avec une interface pour gérer les fichiers IPA et les bundles. Comme Ghidra d’ailleurs, Malimite est écrit en Java, ce qui lui permet de tourner aussi bien sur Windows et Linux que macOS.

Les décompilateurs produisent une approximation du code original, voire un pseudo-code, généralement en C. C’est suffisant pour comprendre comment l’application fonctionne, mais ce n’est pas toujours facile à lire. Wired fait donc appel aux modèles GPT-4 Turbo et GPT-4 Mini pour “convertir” le pseudo-code en code Swift ou Objective-C. Le résultat n’est pas parfait, bien sûr, mais la lisibilité est sensiblement améliorée. Malimite peut aussi utiliser les modèles locaux et une future version prendra en charge le modèle Claude d’Anthropic.