Un institut travaillant pour les autorités chinoises affirme être parvenu à identifier les expéditeurs de contenus envoyés par AirDrop. Une méthode (jusque-là ?) pratique et discrète pour échanger des informations au nez et à la barbe des systèmes de surveillance du pays.

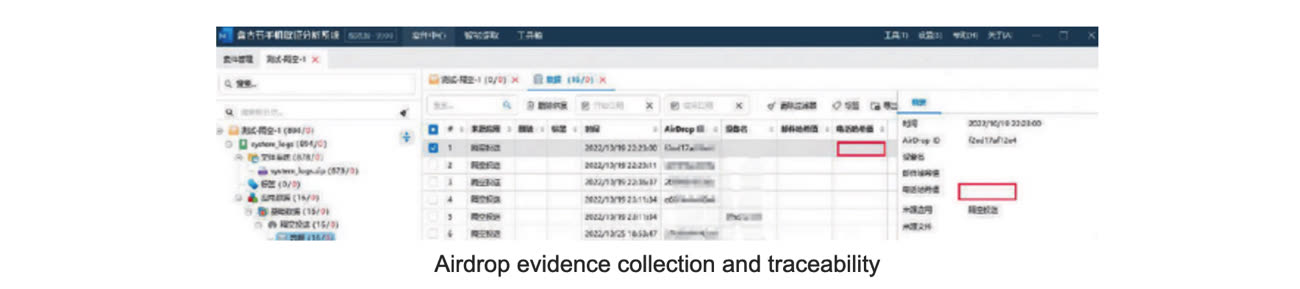

Une équipe informatique de Pékin, agissant dans le cadre d'enquêtes judiciaires affirme être parvenue à extraire les adresses électroniques et numéros de téléphone consignés sur un iPhone dans un fichier qui tient un historique des communications reçues par AirDrop.

Il s'agit pour les autorités de pouvoir identifier les expéditeurs de contenus jugés indésirables, avec toute la latitude que cette notion implique en Chine. Par le passé il est arrivé que des images ou textes considérés comme dissidents soient transmis anonymement par AirDrop vers des téléphones au milieu d'une foule ou dans les transports en commun.

Le communiqué souligne que cette fonction d'iOS permet d'échapper aux méthodes d'identification classiques. Et qu'elle a suscité des vocations chez des citoyens, prompts à s'en servir pour diffuser des contenus dérangeants ou condamnables.

Cet institut serait parvenu, notamment en utilisant la technique des tables arc-en-ciel, à extraire les informations sur les expéditeurs stockées pourtant de manière chiffrée sur l'iPhone du destinataire d'un AirDrop. Toujours d'après le communiqué, plusieurs individus suspects ont été identifiés par ce biais. Sans plus de détails sur les suites qui ont été données.

Avec iOS 16.2, fin 2022, Apple avait modifié le fonctionnement d'AirDrop en imposant une limite de 10 minutes pendant laquelle on pouvait recevoir un contenu de n'importe quelle personne inconnue de son carnet d'adresses.

Cet étau permettait de limiter des abus comme la réception de messages ou photos indésirables, mais ce changement avait été également perçu comme une concession faite à Pékin pour gêner la diffusion de messages contestataires entre des citoyens chinois.

Source :