Si iOS est bien armé pour protéger ses utilisateurs, les malandrins en tout genre redoublent d'ingéniosité quand il s'agit de piéger les étourdis. De nouvelles techniques pour attirer les plus crédules ont été détectés récemment par l'entreprise de cybersécurité Sophos. Les pirates agissent en dehors de la zone surveillée qu'est l'App Store, et se basent sur des méthodes d'ingénierie sociale pour pousser l'utilisateur à installer de fausses applications.

TestFlight est une application d'Apple qui permet aux développeurs de distribuer des bêtas de leurs apps aux testeurs. Si elle est pratique et accessible, elle permet de diffuser des apps dont certaines versions ne sont pas du tout vérifiées par Apple. Des pirates ont donc trouvé comment abuser de ce système : ils développent une app frauduleuse et la diffusent par le biais de TestFlight, en faisant appel à des services tiers qui leur permettent de contourner la validation d'Apple, étape indispensable pour générer des liens publics vers TestFlight.

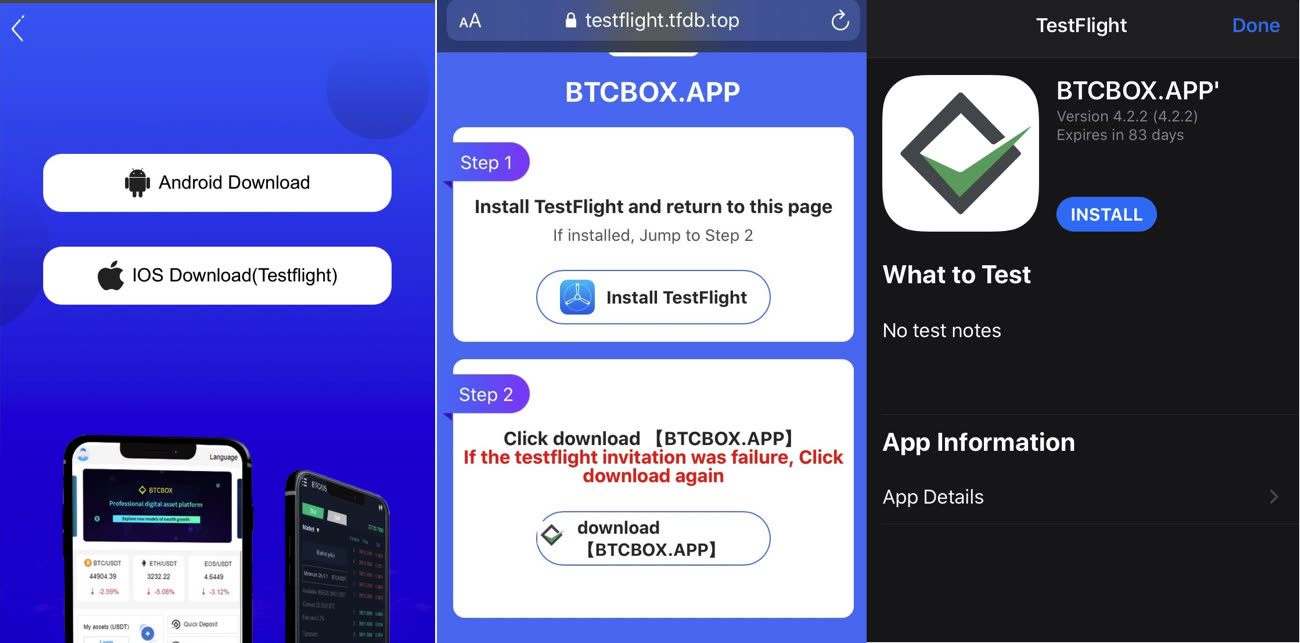

Sophos a par exemple repéré une fausse version de BTCBOX, une application japonaise d'échange de cryptomonnaies. Plusieurs autres applications se faisant passer pour des entreprises du même style ont été remontées. Les sites sur lesquels sont hébergées ses apps reprenent le look des sites officiels (au niveau du design et de l’URL) afin de mieux convaincre les utilisateurs distraits de télécharger TestFlight, puis leur application vérolée.

Ces liens TestFlight offrent plusieurs avantages aux pirates. Le téléchargement du malware repose en partie sur une app officielle d'Apple, ce qui inspire confiance à ceux qui ne s’y connaissent pas trop. Ils n'ont pas à gérer la distribution, et il est facilement possible d'ouvrir un nouveau compte si jamais le malware se fait signaler. Sophos estime également que les processus de vérification de TestFlight sont moins rigoureux que ceux de l'App Store.

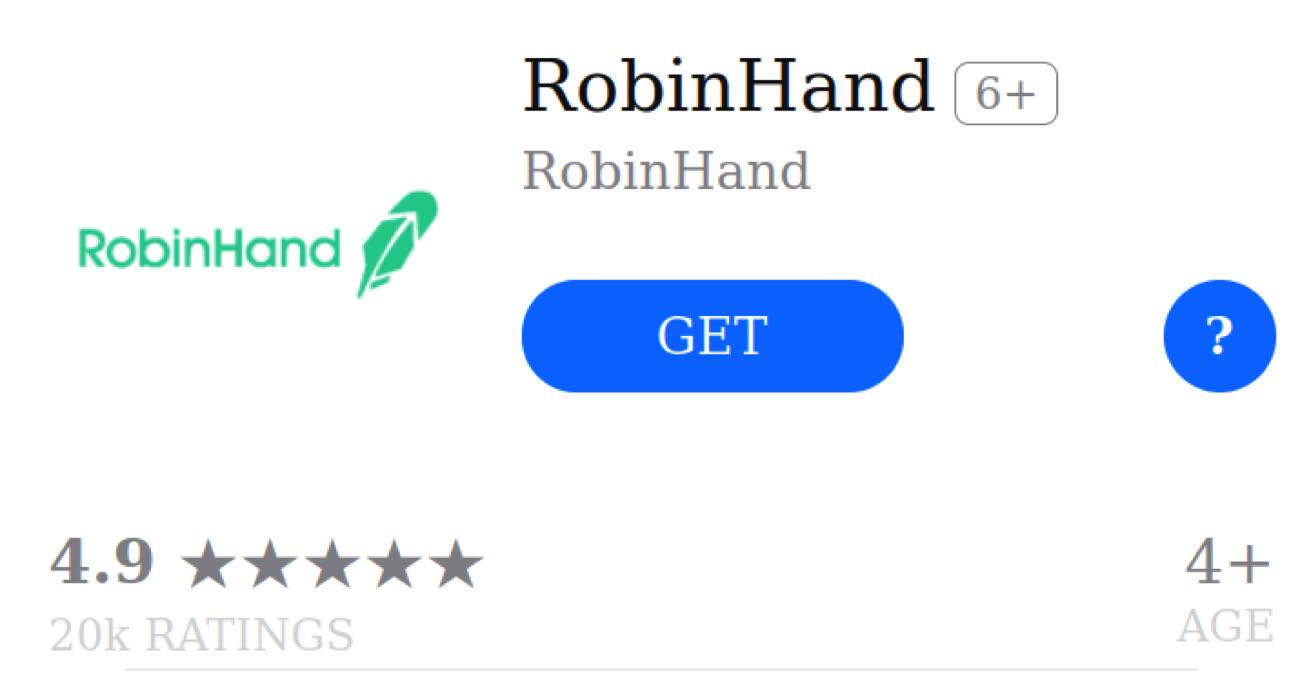

L'entreprise a également repéré une autre arnaque : l'utilisation de Clips web, à savoir des liens web directs qui prennent la forme d'une application classique sur l'écran d'accueil d'iOS. Dans le cas relevé par Sophos, l'utilisateur navigue sur un site avant d'être redirigé sur une fausse page de l'App Store (qui en reprend le design). En cliquant sur le bouton « Obtenir », un lien Clip web est ajouté sur son écran d'accueil. S'il appuie dessus, l'utilisateur sera envoyé vers un site de phishing via Safari qui reprend le style officiel de l'application copiée. On peut se dire que la technique est grosse, mais la proximité entre les icônes des Clips web et des véritables apps peut porter à confusion les néophytes.

Source :