Où l’on reparle (en mal) des certificats d’entreprise. Ce système permet aux entreprises de distribuer leurs applications à usage interne en dehors du contrôle de l’App Store. Ce certificat a été largement détourné de sa fonction première par de grands noms, comme Facebook et Google, mais aussi par des éditeurs plus obscurs fournissant des apps porno ou de casino — et même des applications piratées.

La société de sécurité Lookout a mis la main sur une application espion qui, une fois installée sur l’iPhone de sa victime, siphonne les contacts, les mémos vocaux, les photos, les vidéos, les données de localisation de l’appareil et autres informations confidentielles. Les pirates à l’origine du spyware sont également en mesure d’écouter les appels téléphoniques.

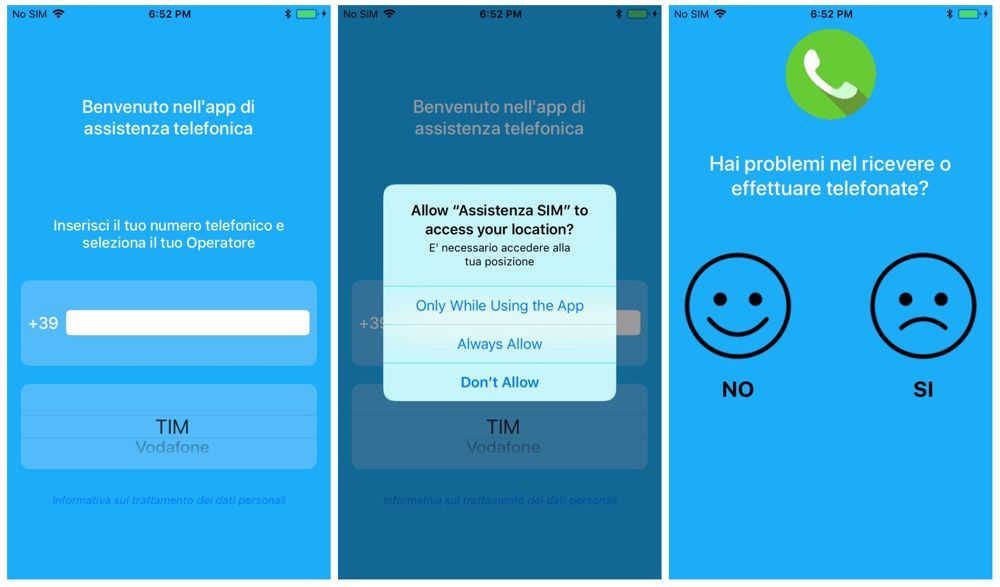

Les chercheurs ignorent quels sont les utilisateurs ciblés par ce spyware ; en revanche, ils savent que l’application a été distribuée via le système de certificat d’entreprise depuis de faux sites d’opérateurs télécoms en Italie et au Turkménistan. Le logiciel espion est lié à l’éditeur Connexxa, auteur d’une application Android du même tonneau utilisée par les autorités italiennes.

Exodus, l’app Android en question, est capable de davantage de méfaits : elle peut obtenir un accès root au système, ce qui lui donne la possibilité d’obtenir à peu près toutes les données du smartphone. Les deux applications iOS et Android ont la même infrastructure de backend ; néanmoins, alors qu’Exodus était disponible librement au téléchargement sur le Play Store, sur iOS il fallait la télécharger depuis un site web puis installer le certificat.

Apple a assuré qu’il s’agissait là d’une infraction à ses règles, les applications installées avec un certificat d’entreprise ne pouvant être utilisées qu’en interne. Prévenu par Lookout, le constructeur a révoqué le certificat de cet éditeur.

Source :