Les pendards ne manquent jamais d’imagination quand il s’agit d’infecter un iPhone. La dernière attaque en date, qui touche le marché chinois, est dans son genre assez redoutable. AceDeceiver, repéré par Palo Alto Research, peut gangrener un appareil iOS non jailbreaké et sans certificat d’entreprise (une technique classique), en utilisant une attaque "man in the middle" sophistiquée.

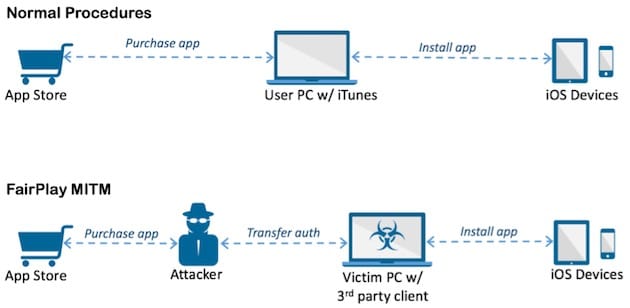

AceDeceiver exploite un mécanisme lié au DRM FairPlay qu’Apple injecte dans chacune des applications distribuées sur l’App Store. Cette technique, baptisée FairPlay Man in the middle (FairPlay MITM), est utilisée depuis 2013 et elle permet d’installer des applications piratées… Et depuis peu, elle distribue aussi des malwares !

FairPlay MITM implique l’installation d’apps depuis un PC, au travers d’un logiciel tiers, Aisi Helper, qui contourne iTunes. Il propose des services comme la restauration d’iOS, le jailbreak, la sauvegarde des données de l’appareil, la gestion de flotte ou encore le « nettoyage » du système.

Mais la principale fonction d’Aisi Helper est de « tromper » l’iPhone en lui faisant croire que telle application a été achetée et téléchargée sur l’App Store, et qu’il peut l’installer. Le coupe-jarret a en fait récupéré le code d’autorisation qui permet à une application de s’installer sur un terminal iOS. L’utilisateur peut alors récupérer des apps qu’il n’a jamais acquises légalement, tandis qu’un développeur mal intentionné peut par ce biais déployer des logiciels infectés s’installant sur l’iPhone sans que l’utilisateur en ait conscience.

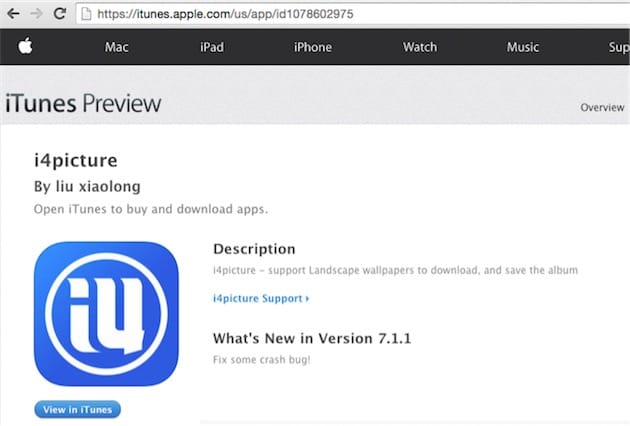

D’après le décompte de Palo Alto Research, la « famille » AceDeceiver comprend trois applications iOS infectées — maquillées en fournisseurs de fonds d’écran — qui ont été mises en ligne sur l’App Store officiel entre juillet 2015 et février 2016. Apple a donné son feu vert à ces trois apps au moins sept fois : trois fois pour les valider, quatre fois pour autoriser des mises à jour.

Comment est-ce possible ? Les brigands ont utilisé une technique similaire à celle de ZergHelper, qui a récemment défrayé la chronique (lire : ZergHelper : une boutique d’apps piratées à télécharger sur l’App Store) : le comportement malveillant ne se déclenche que sur certains marchés, en l’occurrence le chinois. Ces trois apps offrent un accès vers un App Store alternatif contrôlé par les brigands, sur lequel on peut télécharger des apps et des jeux craqués. Cette boutique encourage évidemment les utilisateurs à entrer leurs identifiant et mot de passe Apple.

Apple a supprimé ces applications lorsque les chercheurs en sécurité ont prévenu l’entreprise le mois dernier, mais c’est trop tard : il a suffi que ces applications soient passées sans encombre sous les fourches caudines d’Apple au moins une fois pour qu’elles puissent continuer à se déployer ensuite. Les malandrins n’ont besoin que d’une copie du code d’autorisation fourni par Apple, la présence sur l’App Store étant secondaire. Une fois ce code en leur possession, les apps infectées peuvent continuer à s’installer via Aisi Helper.

AceDeceiver nécessite donc l’installation d’un client tiers sur son PC, ce qui éveille immanquablement le soupçon pour les utilisateurs aguerris. Mais face à des possesseurs d’iPhone qui ne connaissent pas forcément le mode de fonctionnement d’iTunes, cet obstacle peut être levé sans trop de difficulté.

Les chercheurs en sécurité rappellent à plusieurs reprises qu’AceDeceiver touche les utilisateurs chinois, mais le mécanisme pourrait un jour frapper d’autres marchés selon les intérêts des canailles responsables des malwares. Et Apple pourrait rencontrer quelques difficultés pour bloquer ce type d’attaque — le plus simple pour se protéger étant de toutes manières d’en passer uniquement par les outils officiels, iTunes et l’App Store.