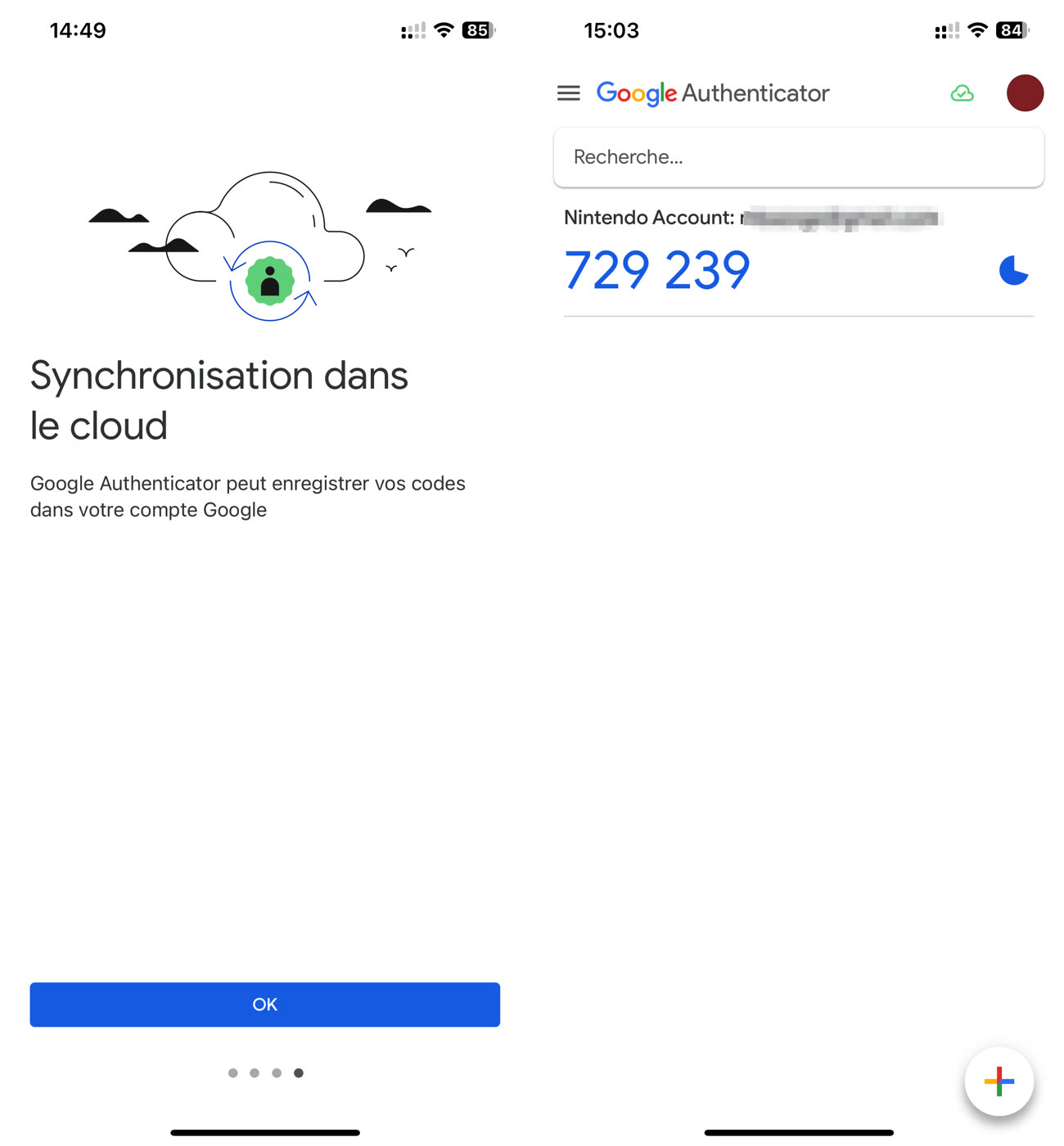

Depuis quelques jours, il est possible de synchroniser les codes de deuxième authentification (2FA) générés par l'app Google Authenticator avec un compte Google. Utile en cas de perte ou de vol de son smartphone, car jusqu'à présent ces codes one-time password (OTP) étaient stockés uniquement sur l'appareil.

Mais voilà : les deux développeurs de Mysk ont découvert que les données synchronisées par Authenticator n'étaient pas chiffrées de bout en bout. Résultat : Google ou une tierce partie malveillante ont la possibilité de récupérer ces fameux codes OTP. Dans l'application, il n'existe aucune option permettant de protéger l'accès à ces données, par exemple avec un mot de passe.

Chacun de ces codes contient un « seed » utilisé pour générer ledit code. Si une personne mal intentionnée connait ce « secret », elle est alors en mesure de générer des codes 2FA permettant à l'utilisateur de déverrouiller l'accès à ses services web. Problématique en cas de fuite, ou si un malandrin accède au compte Google de sa victime. Par ailleurs, ces codes intègrent aussi d'autres informations comme le nom du compte et celui du service qui se sert d'Authenticator comme deuxième facteur d'authentification.

Google Authenticator synchronise ses codes 2FA dans un compte Google

Google a néanmoins rapidement réagi après cette révélation. Christiaan Brand, directeur produit sécurité au sein du moteur de recherche, a confirmé sur Twitter que les données synchronisées d'Authenticator ne sont effectivement pas chiffrées de bout en bout pour le moment. L'option va être proposée dans l'avenir. « Notre objectif est de proposer des fonctions qui protègent l'utilisateur, mais qui sont aussi utiles et pratiques », écrit-il.

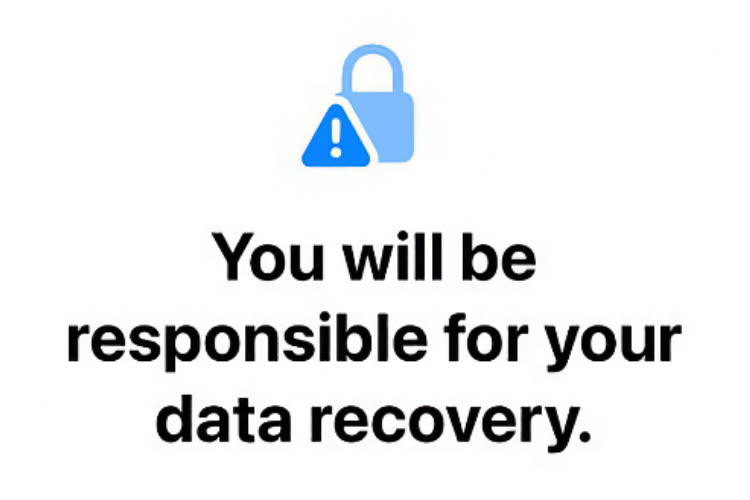

Le chiffrement de bout en bout est « une fonction puissante qui fournit des protections supplémentaires », mais elle a un prix : des utilisateurs pourraient être privés de leurs propres données s'ils oublient ou s'ils perdent le mot de passe de leur compte Google. Dans ce cas, pas de récupération possible des données si elles sont chiffrées de bout en bout.

En attendant, il reste toujours possible d'utiliser Authenticator sans synchronisation des codes.

Cet équilibre entre la sécurité des données et l'aspect pratique est délicat, c'est aussi ce qui anime Apple pour le chiffrement de bout en bout de quasiment toutes les données dans iCloud. C'est possible (en France depuis fin janvier), mais l'utilisateur doit prendre ses responsabilités en configurant une clé (ou un contact) de secours pour la récupération des données.

Craig Federighi : le chiffrement de bout en bout de tout iCloud sera de la responsabilité de l'utilisateur