Comme beaucoup, vous avez peut-être déjà hésité entre un boîtier TV « noname » à quelques dizaines d'euros et un appareil comme l'Apple TV ou la Nvidia Shield, deux références dans ce domaine, mais dont le prix dépasse 150 €. Et si vous avez abandonné l'idée des boîtiers à la provenance douteuse, vous avez bien fait.

Comme le rapporte Mini Machines, une bonne partie de ces boîtiers vendus sous les 30 € font en fait partie d'un énorme réseau, qu'une étude nomme BadBox. Elle explique que des dizaines de milliers d'appareils sont infectés par un malware nommé Triada, installé en usine par les fabricants dans des smartphones, tablettes et autres boîtiers TV.

Un des modules de ce malware (qui peut aussi infecter iOS, probablement à travers des applications installées hors de l'App Store) est une fraude aux publicités (appelé PeachPit). Elle consiste à « afficher » de façon invisible des publicités, en simulant des applications et des appareils précis, ainsi que des clics de la part de l'utilisateur… qui n'a aucune idée de la présence du programme. Au premier abord, les personnes lésées sont évidemment les marques qui payent la publicité, mais par ricochet, elles touchent aussi les personnes qui achètent les produits de ces marques à cause de l'argent perdu par ces dernières.

De façon plus large, BadBox permet de récupérer des données comme votre compte Google (probablement entré pour accéder à certains services) ou tout simplement passer par les appareils infectés pour envoyer des messages malveillants depuis votre appareil (et votre connexion). L'étude indique que le réseau PeachPit a été démantelé, mais que les failles liées à BadBox sont encore présentes, même si le réseau est dormant.

Une infection en usine

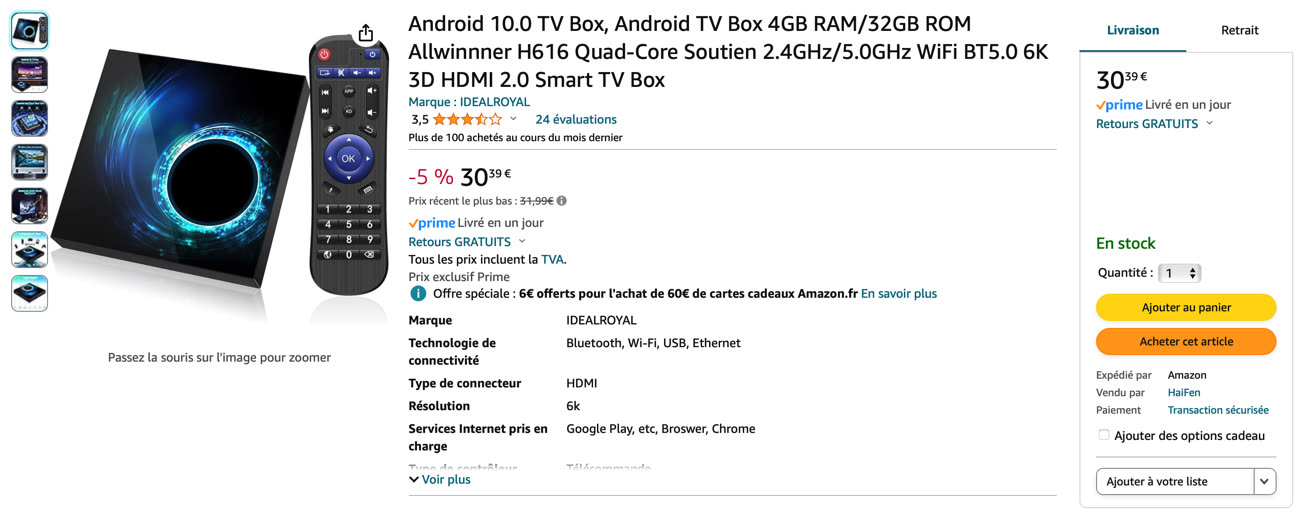

Le principal problème, en l'état, c'est qu'il est plus ou moins impossible de se débarrasser du malware. Triada aurait infecté des centaines de modèles de boîtiers TV et l'équipe Human qui a mené l'étude a pu trouver environ 74 000 appareils infectés, en examinant uniquement sept modèles de boîtiers. Mais en pratique, le malware est installé en usine par les fabricants, directement dans la ROM. Qui plus est, comme les boîtiers d'entrée de gamme n'intègrent pas les services de Google et se basent généralement sur une version open source d'Android (AOSP), les protections mises en place par Google contre les logiciels malveillants ne sont tout simplement pas présentes. Pour donner un exemple précis, le boîtier analysé dans l'étude (T95) peut s'acheter pour une trentaine d'euros sur Amazon.

Si vous avez un boîtier de ce type, que faut-il faire ? La solution de base est simple, même si c'est radical : ne plus l'utiliser. L'alternative éventuelle consiste à déconnecter complètement le périphérique pour empêcher le malware de fonctionner, mais ce n'est que rarement une solution pérenne : si vous avez acheté un appareil de ce type, c'est probablement pour profiter de services en ligne (légalement ou non). Et si l'appareil infecté est un smartphone ou une tablette, le problème est encore plus évident.