Pegasus, le malware d’espionnage de NSO Group, refait parler de lui depuis qu’une grande enquête menée par des journalistes du monde entier et Amnesty International a prouvé qu’il était toujours actif et utilisé à des fins politiques :

Ses dernières versions peuvent s’installer sans intervention de l’utilisateur, ce qui le rend d’autant plus dangereux. Il suffit de recevoir un message contenant un lien pour qu’un iPhone sous iOS 14.6 soit infecté par le malware, comme ont réussi à le prouver les chercheurs en sécurité. Même si Pegasus est utilisé surtout contre des profils spécifiques et non pas comme outil de surveillance de masse — c’est d’ailleurs l’un des points avancés dans la ligne de défense d’Apple —, vous pourriez avoir été infecté sans le savoir.

S’assurer que l’on n’a jamais été touché par ce malware est pratiquement impossible, en tout cas très difficile, car Pegasus peut disparaître après un redémarrage et malgré tout avoir fait son œuvre en récupérant des données. Les chercheurs en sécurité qui ont travaillé sur Pegasus ont malgré tout créé un outil qui peut détecter ses traces connues et alerter, s’il est toujours en place. Cet outil nommé Mobile Verification Toolkit, ou MVT, est distribué sur GitHub et vous pouvez l’utiliser sur votre appareil.

MVT peut fonctionner de deux manières : la plus complète nécessite un accès complet au système de fichiers, ce qui implique un jailbreak pour les iPhone. La plus simple passe par une sauvegarde du smartphone, même s’il peut manquer des informations et notamment les caches de l’appareil qui ne seront pas présents et qui peuvent contenir des indices précieux. Précisons aussi que l’outil gère Android comme iOS, mais l’analyse est plus complexe et moins exhaustive avec le système de Google.

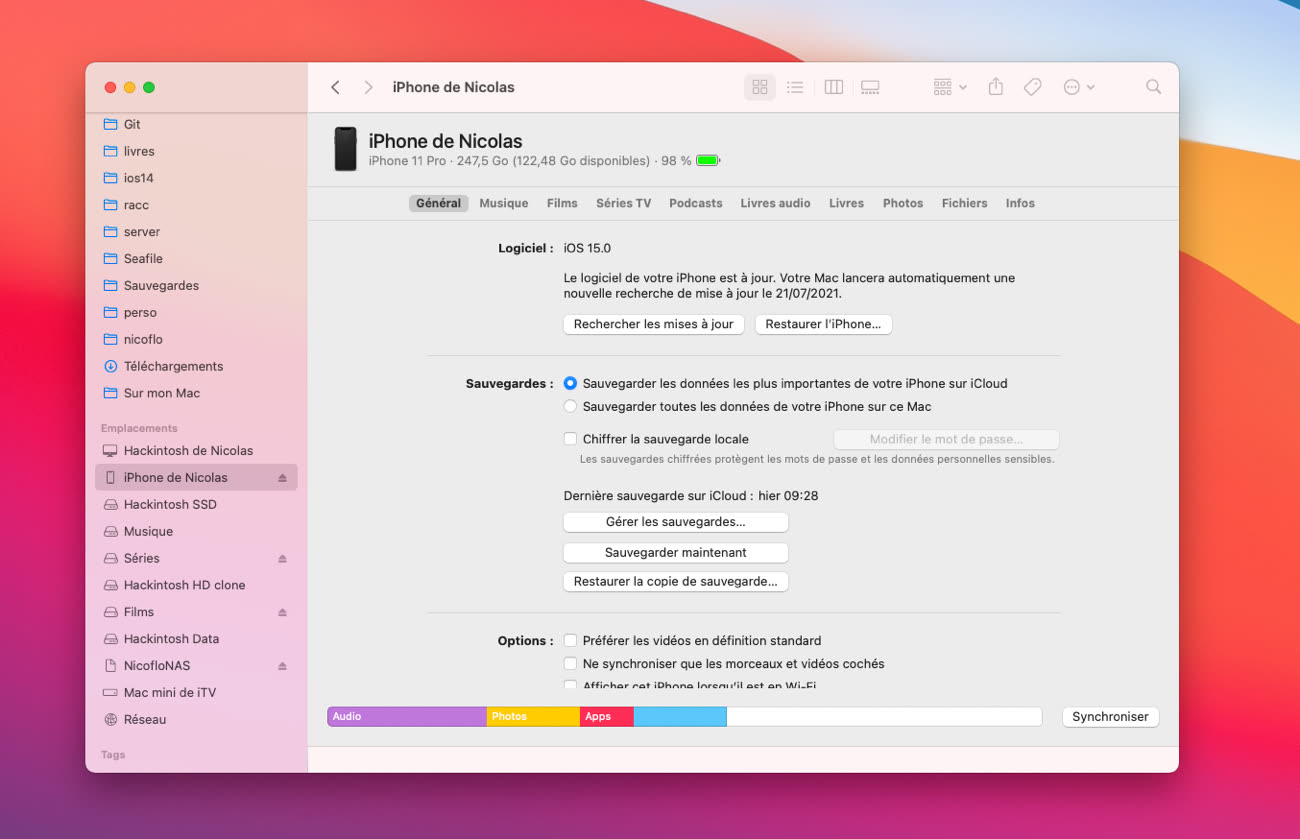

Pour tester sur votre iPhone, le plus simple est de faire une sauvegarde locale chiffrée de votre iPhone. Cela se fait dans le Finder de macOS ou dans iTunes sur Windows. Chiffrer la sauvegarde est important pour obtenir le maximum de données, MVT sera capable de la déchiffrer avant son analyse en utilisant le mot de passe saisi lors de sa création.

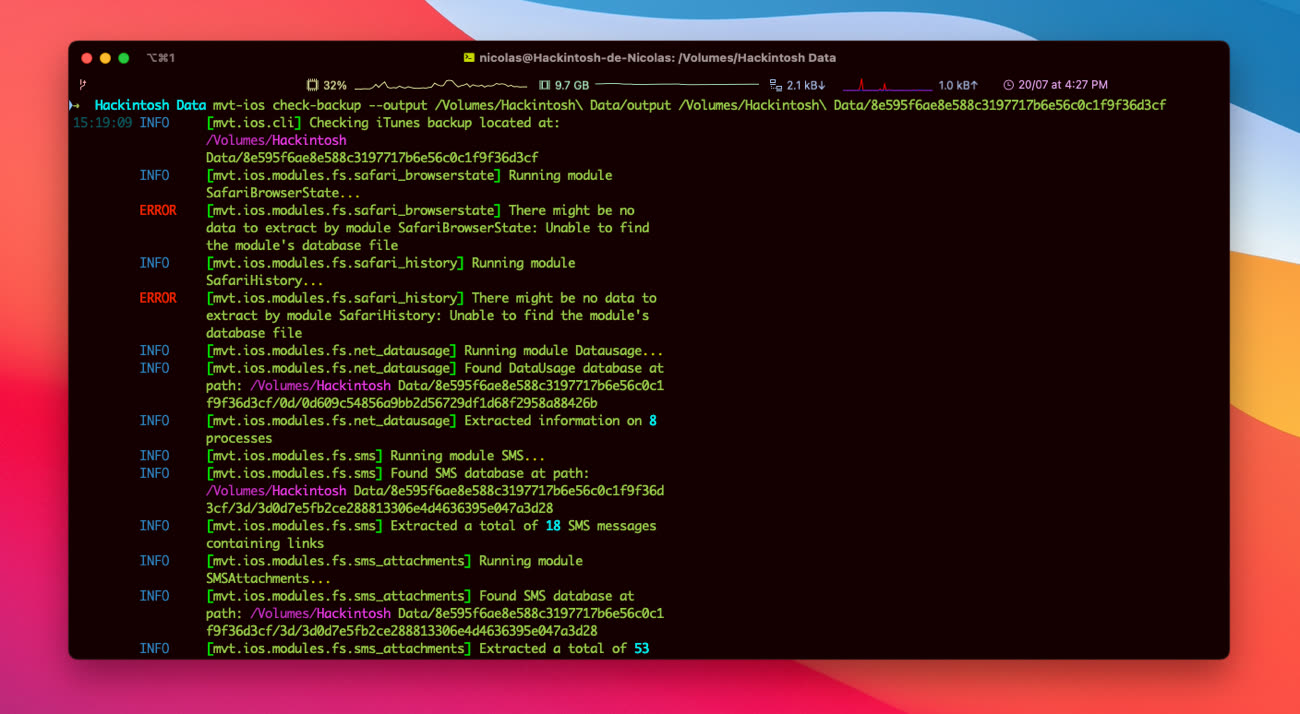

Cette procédure est longue et nécessite beaucoup d’espace de stockage sur l’ordinateur, surtout si vous analysez un appareil iOS bien rempli. Rien que la sauvegarde locale demandera plusieurs dizaines de minutes et son déchiffrement en nécessitera tout autant, si ce n’est plus. Autre mise en garde, MVT est un outil codé en Python, à utiliser en ligne de commande dans un terminal. L’installation avec les dépendances nécessaires sur un Mac sont détaillées à cette adresse.

L’analyse des fichiers de la sauvegarde permet de vérifier si Pegasus a laissé une trace quelque part. Puisque le travail se fait sur une sauvegarde, il manque des ressources importantes, notamment des caches, mais cela peut suffire. Si le malware est détecté, le terminal affichera un message pendant l’analyse et l’outil va générer un fichier spécifique pour en savoir plus.

MVT est un outil intéressant à des fins de recherche, pas vraiment une app clé en mains destinée au grand public. Détecter Pegasus n’a rien d’évident, surtout après les faits. Et puis c’est un malware qui évolue constamment, si bien que l’analyse sera vite dépassée. Comme pour Apple et Google qui passent leur temps à combler les failles de sécurité, c’est un jeu du chat et de la souris et NSO Group a probablement quelques coups d’avance.

Source :