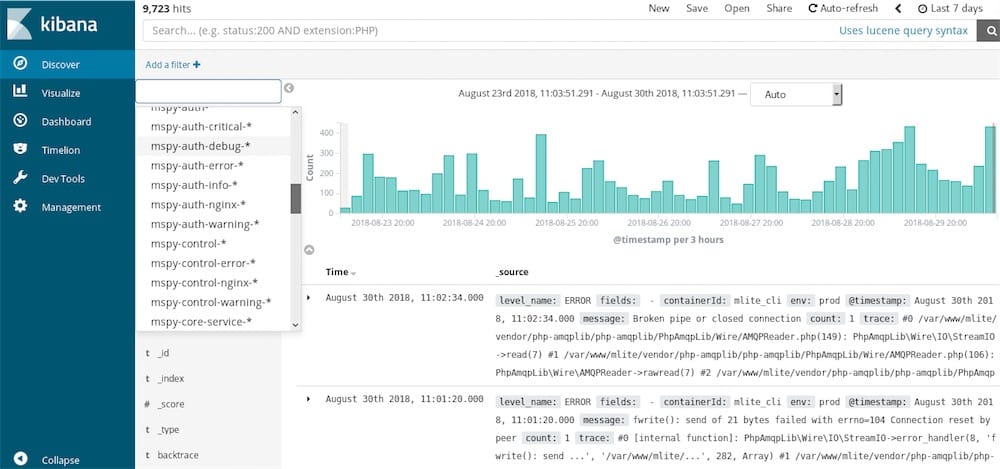

mSpy, une société qui vend des solutions de flicage aux parents inquiets et aux conjoints soupçonneux, a des fuites. KrebsOnSecurity a pu piocher des informations très sensibles provenant des appareils des personnes sur lesquels le logiciel a été installé. Cette base de données ouverte aux quatre vents embarquait plusieurs millions de données enregistrées.

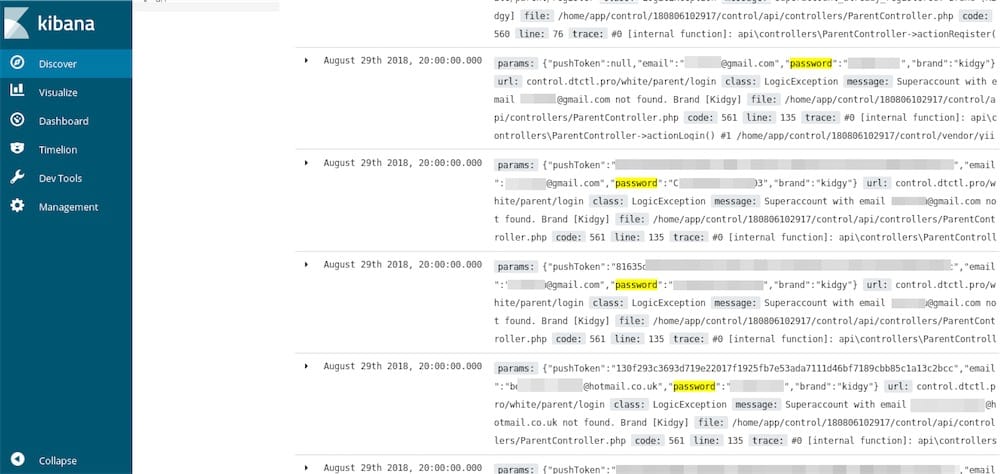

Identifiants, mots de passe, clés de chiffrement, messages, historique des appels, contacts, notes, données de localisation… tout cela était disponible pour le tout venant pendant une poignée de jours. Pire encore, les identifiants et les tokens d’identification iCloud des « victimes » étaient aussi accessibles en clair ! Le logiciel de mSpy nécessite en effet de renseigner les informations du compte iCloud de l’utilisateur à surveiller.

Après avoir prévenu mSpy le 30 août, le site a fini par boucher les trous… de mauvaise grâce visiblement, puisqu’il n’avait pas donné suite aux informations données quelques temps auparavant par le découvreur de la faille, Nitish Shah. Ce n’est pas la première fois que mSpy se retrouve ainsi dans l’œil du cyclone : en mai 2015 déjà, une brèche avait permis à des malandrins de mettre en ligne la base de données du service, en libre service sur le « dark web ».

À l’époque, mSpy avait mis une semaine avant de réagir et mettre les bouchées doubles pour sécuriser ses serveurs. D’après les dires de cette entreprise, elle compte plus d’un million d’abonnés, dont 40% de parents qui veulent tout savoir de l’activité numérique de leurs enfants. Le forfait Premium permet ainsi de consulter leurs conversations WhatsApp, Messenger, Snapchat, Tinder ou encore Skype, de jeter un œil sur les discussions dans Messages, les e-mails, les appels…