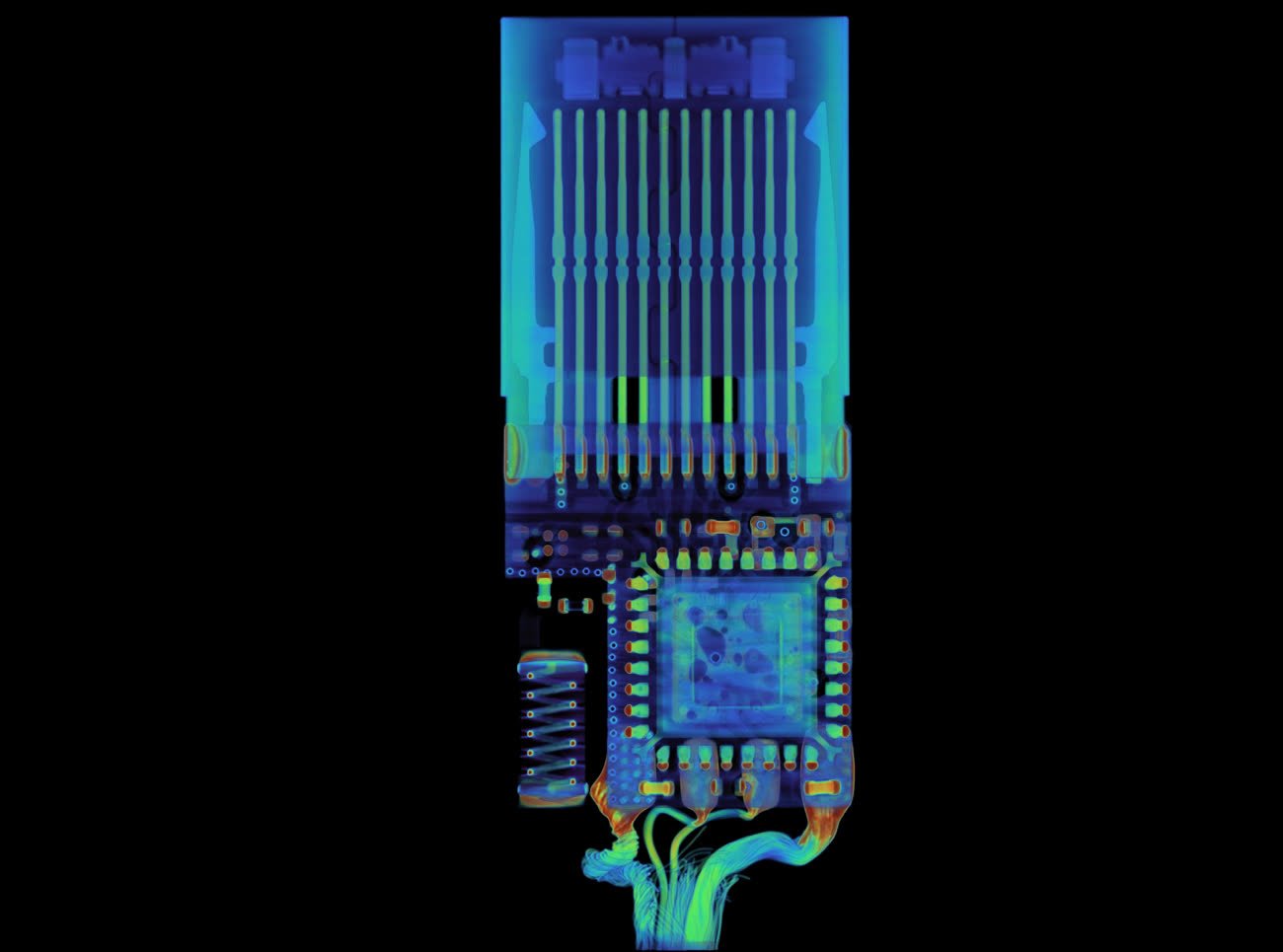

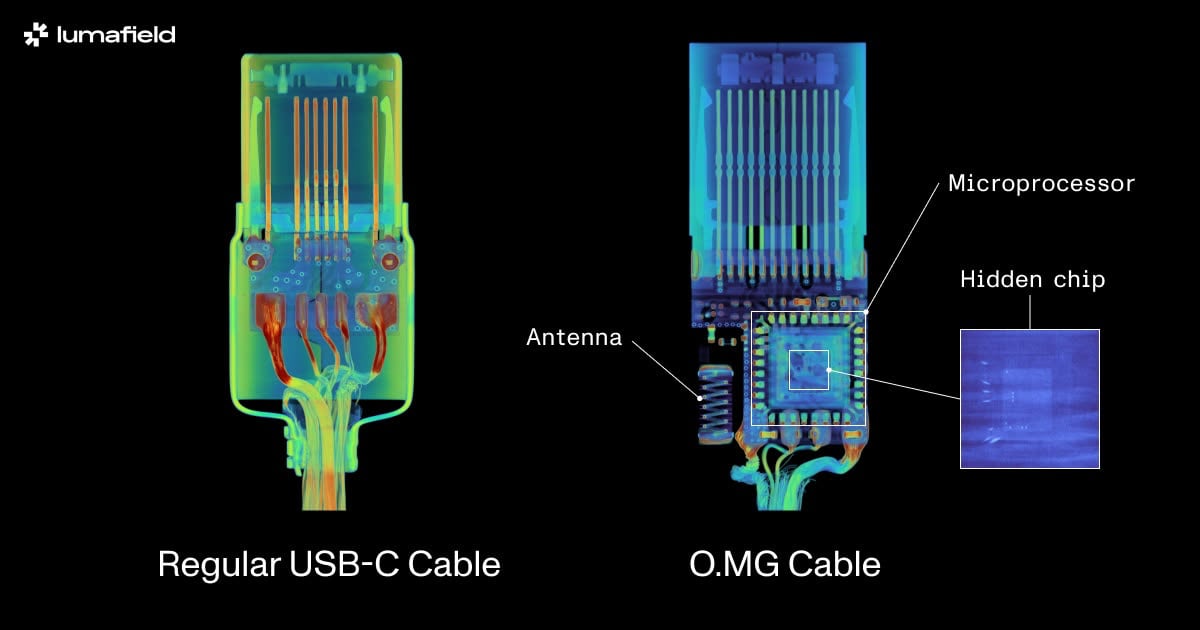

Le problème n'est absolument pas nouveau, mais avec la généralisation de l'USB-C, le problème peut devenir plus visible : méfiez-vous des câbles USB-C dont vous ignorez la provenance. Des photos aux rayons X faites par l'équipe de Lumafield montrent en effet qu'il est assez simple de cacher des composants actifs dans un câble USB-C qui ressemble à n'importe quel câble USB-C.

Le modèle de test est un O.MG Cable, qui existe avec de nombreux types de prises (USB-C, USB-A, Lightning, Micro USB, etc.). Ce type de câble intègre des composants compacts, directement dans la prise. Ils permettent de nombreuses choses, les principales étant la prise de contrôle à distance et des fonctions d'enregistrement de la frappe (keylogger). Typiquement, un câble de ce type peut être placé entre l'ordinateur et un clavier et enregistrer dans une petite mémoire interne toutes les touches tapées par l'utilisateur. Un contrôleur Wi-Fi basique permet ensuite à l'attaquant de récupérer les données en s'approchant du câble.

Les fonctions de prise en main, elles, permettent d'émuler une souris ou un clavier pour lancer des commandes. Le câble émule un périphérique USB, et il est donc possible de programmer des mouvements pour lancer des applications ou exécuter des tâches précises sans intervention humaine. D'autres câbles intègrent un récepteur GPS, un contrôleur Wi-Fi ou un simple modem cellulaire, des solutions qui permettent de localiser plus ou moins précisément le câble quand il est branché sur un appareil.

Si les différents OS d'Apple intègrent des protections pour bloquer en partie certaines attaques, elles ne sont pas infaillibles et il arrive dans certains cas que l'utilisateur désactive les mesures de sécurité pour des raisons parfaitement légitimes. Le moyen le plus simple de se prémunir de ce type d'attaques est donc simple : se limiter à des câbles dont la provenance est connue.