Les cadenas connectés, sur le papier c’est plutôt une bonne idée : l’utilisateur en contrôle le déverrouillage depuis son smartphone, il peut aussi confier une « clé virtuelle » et temporaire à un tiers, il peut aussi être prévenu quand le cadenas est ouvert… Malheureusement, la sécurité de ces produits reste un peu trop légère pour leur confier la porte d’entrée de votre maison.

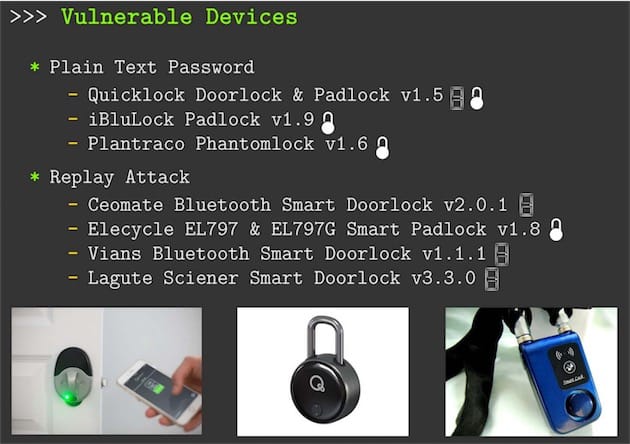

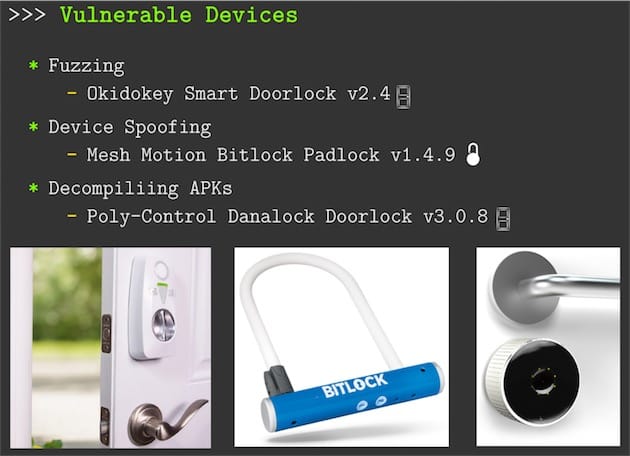

Durant la conférence sur la sécurité DEF CON de Las Vegas, Anthony Rose et Ben Ramsey de Merculite Security ont montré que sur leurs 16 cadenas Bluetooth de démonstration, 12 ont cédé facilement à leurs attaques. Et sans avoir à forcer leur talent… Quatre de ces cadenas transmettent en effet purement et simplement leurs mots de passe en clair, sans aucune protection. Il suffit d’un « sniffer » Bluetooth pour récupérer le code.

D’autres ont plié après une attaque un peu plus élaborée, consistant à « rejouer » les données transmises par l’utilisateur lorsqu’il déverrouille son cadenas, des informations subtilisées à distance. Le reste a demandé des techniques plus complexes, mais rien de sorcier pour un hacker aguerri. Une poignée seulement a résisté aux assauts des chercheurs : les smartlocks Noke, Masterlock, August, et le Kwikset Kevo (que nos deux spécialistes ont tout de même réussi à ouvrir… avec un bon vieux tournevis). Ces manipulations nécessitent du matériel disponible dans le commerce, qui coûte 200 $.

On comprend mieux pourquoi Apple tient tant à sécuriser au maximum les produits se réclamant de la plateforme HomeKit (c’est par exemple le cas du cadenas August, qui a récemment bouché une vulnérabilité).

Source :