Les malwares à la fête avec NoReboot, qui simule le redémarrage de l'iPhone

Il existe une méthode qui permettrait à des malandrins de simuler l'extinction et le redémarrage d'un iPhone. Il s'agit pour les brigands de maintenir en l'état un malware fonctionnel dans le smartphone, même après un redémarrage qui est censé supprimer les effets du logiciel malveillant.

Les chercheurs en sécurité de ZecOps ont mis au point ce cheval de Troie baptisé « NoReboot », qui ne repose pas sur une faille de sécurité. Apple ne peut donc pas simplement livrer un correctif, bien qu'une solution logicielle soit à portée de main.

La vidéo fournie par les spécialistes est très parlante : l'iPhone infecté par un malware enregistre l'audio et la vidéo à l'insu de l'utilisateur. Ce dernier redémarre l'appareil, pensant que l'opération va éliminer le problème. Mais comme on le voit, le smartphone continue d'utiliser la caméra et le micro et d'envoyer les données au pirate.

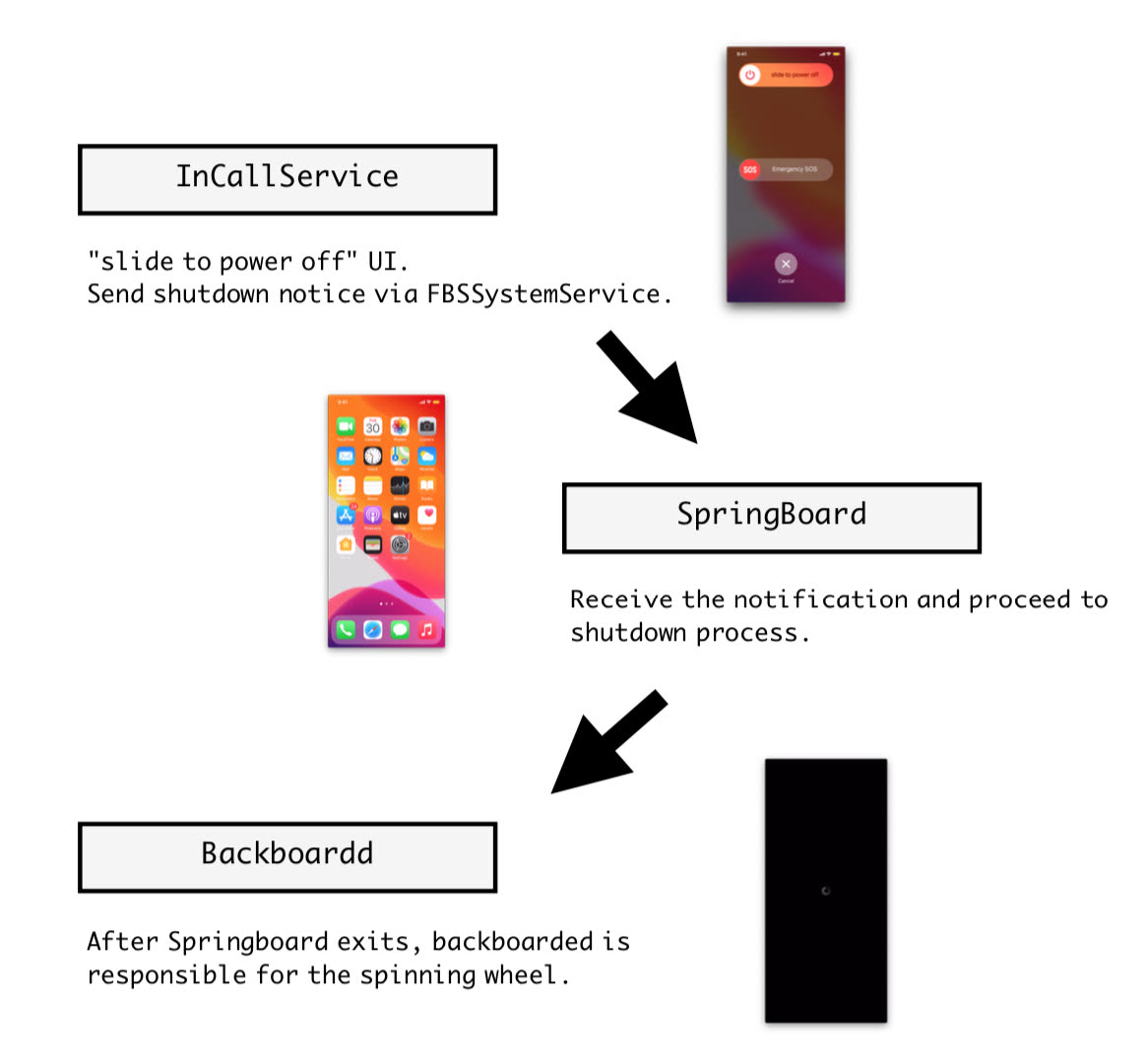

Cette technique de malware « permanent » s'appuie sur le piratage du processus de redémarrage d'iOS. Les chercheurs ont injecté du code dans trois daemons, ces programmes qui fonctionnent en tâche de fond : InCallService, SpringBoard et Backboardd. InCallService envoie le signal d'extinction au SpringBoard lorsque l'utilisateur fait le geste d'éteindre l'appareil.

Une fois SpringBoard dans les choux, BackBoardd prend le contrôle de l'écran et réagit aux gestes de l'utilisateur. Lorsque ce dernier appuie sur le bouton de démarrage, le daemon affiche le logo Apple synonyme de reboot. Dès qu'il voit le logo, l'utilisateur relâche le bouton (ce qui est recommandé par Apple), mais le redémarrage n'est que simulé… Le SpringBoard revient alors en piste, sur un iPhone qui n'a pas redémarré et sur lequel le malware est toujours présent.

L'utilisateur consciencieux continuera d'appuyer sur le bouton de démarrage même après l'apparition du logo Apple sur l'écran, histoire d'être sûr et certain de vraiment faire redémarrer son iPhone.

Donc relâcher le bouton ne sert à rien qd on redémarre ?

C'est super bien foutu.

En tous cas, après le faux "redémarrage", aucun code pin ou mot de passe n'est demandé.

Peut-être un moyen de s'en apercevoir?

@Dylem

Oui, ni de code pour la carte SIM

Y’a ni code ni sim (ou sim sans code) dans l’iPhone test.

On a la vidéo de la camera de devant, le testeur ne se met pas dans le champ de face ID pour ne pas être dans le champ de la camera et ne pas montrer sa tête.

@Dylem

Dans le cas d’un reboot avec appui simultané bouton central et bouton extinction non plus.

@Dylem

C’est exactement ce que je me disais…

J’ai rien compris !

Dans la vidéo, le mec fait un arrêt/marche classique.

Le lien de l’article renvoi vers la page de redémarrage forcé (volume plus volume moins et bouton de verrouillage). C’est pas la même chose. C’est dans quel cas que le malware reste ou non ?

J’ai pas non plus compris pourquoi rester appuyé sur le bouton de verrouillage après apparition de la pomme changerait quelque chose ?

En tout cas, une fois infecté. La batterie doit même pas durer une demie journée.

@TiTwo102

T’as effectivement rien compris ! 😀

Si on maintient le bouton d'allumage après apparition de la pomme alors que l'iPhone n'était pas réellement éteint auparavant (puisque l'extinction n'a été que simulée), on va voir apparaître la glissière proposant d'éteindre l'iPhone ... et là on va se dire qu'il y a quelque chose de bizarre

@r e m y

Pourtant, sur les derniers modèles, il faut appuyer sur un bouton volume et le bouton de verrouillage en même temps pour faire apparaître la glissière. Le bouton de verrouillage (qui sert à allumer) seul ne fait rien.

@TiTwo102

« il faut appuyer sur un bouton volume et le bouton de verrouillage en même temps »

Pour le démarrage normal.

Pour le hard reset, c’est la séquence volume haut puis volume bas puis bouton redémarrage qu’on maintient donc actionné plus ou moins longtemps.

@Bigdidou

Pour l’arrêt normal tu veux dire ?

Et oui je suis d’accord sur le hard reset. Mais qu’est ce que ca chance si on reste appuyé sur le bouton de verrouillage ?

Ce que je comprends pas, c’est que dans la vidéo il est fait un arrêt marche normal, mais dans l’article igen parle d’un hard reset.

Quel est l’interêt de rester appuyé sur le bouton de verrouillage, dans un cas comme dans l’autre ?

@TiTwo102

« Quel est l’interêt de rester appuyé sur le bouton de verrouillage, dans un cas comme dans l’autre ? »

Dans une situation habituelle ?

Aucun ;)

Alors je viens de tester.

Arret normal (bouton volume plus bouton verrouillage en même temps) : ca fait apparaître le slide pour l’arrêter. On l’arrête. Au redémarrage, si on reste appuyé sur le bouton de verrouillage, l’iphone stoppe le démarrage à la pomme et s’arrête à nouveau. Sinon il démarre (normal quoi).

Force reset : (volume haut puis volume bas puis bouton de verrouillage) : Le slide d’arrêt apparait mais si on reste appuyé sur le bouton de verrouillage l’iphone s’éteint sans qu’on ait à slider (c’est peut être ce qu’iGen voulait dire, mais à ce moment on a pas encore l’écran pomme par contre). Après ça, si on relâche le bouton de verrouillage à l’écran noir (ou à l’écran pomme), l’iphone redémarrage normalement (c’est un hard reset après tout, pas un hard shutdown)). Si on reste appuyé sur le bouton de verrouillage, l’écran pomme apparaît puis disparaît et l’iphone reste éteint (Comme dans le cas d’un arrêt / démarrage normal).

Du coup, je vois toujours pas ce qu’iGen a voulu dire, faire un hard reset sans slider (juste au bouton). Mais si on reste appuyé au moment de l’écran pomme du démarrage on gardera un écran éteint, mais rien ne nous dit que l’iPhone l’est vraiment. Pas plus que dans un autre cas en tout cas.

Et ça marche avec le hard reset ?

Volume up, volume down, et bouton arrêt ? Parfois je le fais j’ai l’impression que ça lui fais du bien 😅

\o/ super article :)

Et comment se débarrasse-t-on de cette saleté ?

y en a pas de malware pour le moment. le gars montre seulement qu'il est techniquement possible pour un malware de fonctionner même en cas de reboot de l'appareil.

@Mickael

« L'utilisateur consciencieux continuera d'appuyer sur le bouton de démarrage même après l'apparition du logo Apple sur l'écran, histoire d'être sûr et certain de vraiment faire redémarrer son iPhone. »

Et ??

Fera donc bien redémarrer le téléphone éliminant ainsi la menace ?

Ou celle-ci perdure quand même ?

On reste sur sa faim la..

Merci.

Notons que au « redémarrage » aucun code n’est demandé.

Si ça c’est pas une preuve qu’il n’a pas été vraiment éteint ..

il l'a pas mis de code ni de sim sur l'iPhone de test. on voit que l'iPhone est connecté en partage de connexion. y a pas de sim dedans donc.

J'ai du mal à comprendre que ce malware n'utilise pas une faille... pouvoir injecter du code dans 3 daemons d'iOS (InCallService, SpringBoard et Backboardd) c'est une faille, non?

Cool.

Des soit disant « chercheurs en sécurité » donnent un mode d'emploi aux pirates pour les aider à mieux installer leur merde sur des iPhones.

Si j'étais Apple, j'essaierais de les attaquer en justice !

@marc_os

🙄

@ damien.thg

Précision : Je ferais de même si j'étais une association de consommateurs.

@marc_os

Moi j’y vois une opportunité d’améliorer mon produit.

Si la personne était vraiment mal intentionné, elle aurait vendu sa trouvaille aux plus offrants. Et des intéressés il y en aurait eu plus d’un, ne serais ce qu’aux seins des États.

C'est la règle dans le domaine. La faille est communiquée de façon confidentielle pour permettre sa correction, puis 6 mois plus tard elle est rendue publique.

Malheureusement c'est souvent à cette étape seulement qu'Apple réagit et donc on peut remercier ces chercheurs de leur communication car c'est ce qui fera qu'on finira par être protégé.

L'injection de code dans des composants du système, le SIP (System Integrity Protection) devrait l'interdire. C'est donc bien à Apple de faire en sorte que cette protection intégrée joue son rôle et empêche ce type d'action.