Même sans la coopération d’Apple, le FBI a quelques options techniques pour accéder tout seul au contenu de l’iPhone 5c en sa possession. Ars Technica a recensé les principales qui ont circulé, mais les baguettes magiques n’existent pas. Chacune a ses contraintes parfois périlleuses.

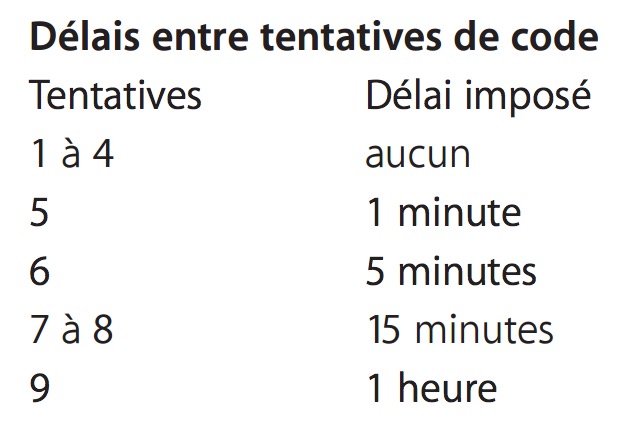

D’abord, il convient de rappeler ce qui bloque l’agence fédérale. L’iPhone est protégé par un code PIN dont il n’a pas été dit s’il était formé de 4 chiffres, 6 ou d’un assortiment de chiffres et de lettres comme l’autorise iOS. Au bout du cinquième essai erroné, un délai est appliqué pour passer au suivant.

D’une minute au départ, cette temporisation grimpe à 5 minutes, puis 15 minutes et enfin 1 heure d’attente avant de pourvoir tenter un code pour la neuvième fois. Au 10e coup raté, l’iPhone effacera automatiquement son contenu. Sous réserve que son utilisateur ait activé cette option, ce que les autorités ignorent. Avec un code à quatre chiffres, 10 000 combinaisons sont possibles. Dans son document sur la sécurité d’iOS 9 [pdf], Apple explique qu’il faudrait 5 ans et demi pour tester toutes les combinaisons possibles d’un sésame constitué de 6 caractères, mélange de chiffres et de lettres. Sachant qu’elle a calibré le système pour que chaque saisie prenne au moins 80 millisecondes.

Pour contourner ces obstacles, le FBI réclame une version spéciale d’iOS qui fonctionnerait dans la RAM du téléphone au lieu d’écraser le système déjà stocké sur sa mémoire flash. Ce principe est rodé et passe par le mode Device Firmware Update (DFU). On l’utilise par exemple lorsqu’un iPhone refuse de redémarrer. L’iPhone serait alors branché à iTunes, une nouvelle image de son OS envoyée dans sa mémoire, dépourvue des réglages de sécurité décrits précédemment, et le FBI pourrait tester ses codes à volonté.

Si ce n’est que pour faire accepter ce système trafiqué à l’iPhone, Apple doit y insérer une signature numérique qui garantira son authenticité. Elle seule est à même de générer cette empreinte, d’où la requête du FBI.

Au petit bonheur la chance

La première solution — la plus simple à exécuter — est de multiplier les tentatives pour entrer le code et de redémarrer le téléphone avant qu’il n’entre dans la phase où des délais vont être activés. Sur un iPhone 5c, et contrairement aux modèles suivants, le compteur n’est pas remis à zéro après chaque reboot. Si ce n’est que rien ne garantit que l’auto-suppression du contenu après 10 essais n’a pas été activée par le terroriste. Impossible de courir ce risque.

Chirurgie de précision

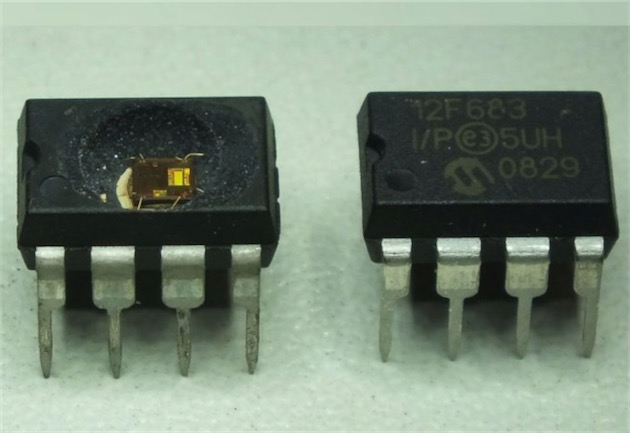

Une autre option consiste à jouer avec de l’acide ou des lasers. Fin février, quelques chercheurs avaient donné des pistes à ABCNews. Andrew Zonenberg, d’IOActive, expliquait un principe connu qui consistait à “décapsuler” une puce mémoire pour en lire le contenu. À l’aide d’acide, la protection autour de la puce mémoire peut être dégagée. Ensuite, son contenu pourrait être ausculté, micron par micron, avec un faisceau d’ions focalisé, pour situer la zone où se trouve l’information à extraire. Les données récupérées seraient confiées à un supercalculateur qui testerait les combinaisons possibles, sans plus aucun délai pour le ralentir.

Cette méthode n’a rien de théorique mais elle est hautement risquée. Une mauvaise manipulation avec les niveaux de précision requis provoquerait des dégâts irréversibles pour le composant. Une variante consisterait à percer la base de la puce et utiliser un laser infrarouge pour analyser les données stockées, mais il s’agit là encore de manipulations hautement sophistiquées et qui peuvent prendre des mois.

Jailbreak

Le mode DFU cité précédemment pourrait être mis à profit afin d’insérer une version d’iOS qui reposerait sur un bug rendant inutile sa signature par Apple. Au fil des versions d’iOS, une poignée de failles de ce types ont été découvertes. L’existence d’une déclinaison inédite servirait de tremplin à la confection d’un tel firmware. Toutefois, rien ne laisse supposer qu’une telle faille existe encore aujourd’hui.

Signer n'est pas jouer

Puisqu’Apple ne veut pas développer un firmware adapté, le FBI pourrait s’en charger et se contenter de demander à Apple de le signer. L’agence pourrait ainsi travailler sur un iPhone de développement, comme Apple en possède, qui peut fonctionner avec un iOS non signé. Une fois l’élaboration de ce firmware achevée, Apple se contenterait de le signer avant son utilisation sur le 5c de San Bernardino. Même si son implication serait considérablement réduite, rien ne dit que la Pomme accepterait pour autant.

Copier-coller

Deux autres suggestions sont proposées. L’une consiste à lire et dupliquer à l’identique le contenu de la mémoire flash sur un composant similaire — comme le font ces échoppes qui transforment votre iPhone de 16 Go en un modèle de 128 Go. Il faudrait par contre reflasher cette puce régulièrement, ce qui ne rendrait pas l’opération très rapide.

La dernière méthode suppose d’installer une sorte de contrôleur sur l’iPhone qui autoriserait la lecture de données mais empêcherait toute tâche d’écriture ou suppression. Ces dispositifs sont utilisés par les techniciens qui doivent analyser des support de stockage sans altérer leur contenu. Encore faut-il être sûr que le téléphone aura la mémoire courte, qu’après 10 essais ratés et un redémarrage, il proposera bien à son utilisateur de recommencer l’opération pour 10 nouvelles tentatives, et d’autres encore.

Toutes ces idées forment au final une trousse à outils assez variée mais aucune n’est simple ou sûre. De l’issue de sa bataille judiciaire avec Apple, dépendra peut-être la volonté du FBI de tenter l’une d’entre elles. Officiellement à ce jour, ni ses experts, ni ceux d’Apple n’ont trouvé une solution autre que celle qui est à l’origine de leur différend, à savoir ce firmware sur mesure.

Source : Ars Technica ; Guide de sécurité iOS ; ABCNews